estimeret læsetid: 4 minutter

i løbet af det sidste årti er Domænegenerationsalgoritmer blevet et populært værktøj for trusselaktører til at levere ondsindet program, da det er blevet en vanskelig teknik for forsvarere at imødegå angreb. Da disse DGA ‘ er bliver mere sofistikerede og stadig sværere at opdage, anbefaler Velos Cyber Threat Intelligence Team øget opmærksomhed, da de forventer, at dette er en fremtrædende angrebsmetode bag det, der helt sikkert vil være et skyrocketing antal angreb, da USA går ind i en Præsidentvalgscyklus.

Hvad er Domænegenerationsalgoritmer (DGA ‘ er)?

traditionelt havde programmet hardkodede domænenavne eller IP-adresser til at forbinde direkte med Command and Control (C&C eller C2) serveren. I modsætning hertil bruger DGA ‘ er algoritmer til periodisk at generere et stort antal domænenavne, der fungerer som mødepunkter for ondsindede kommando-og kontrolservere (MITRE att&CK T1568.002). Da angriberen kun behøver at registrere et af de tusinder af domæner, som DGA producerer for at levere C2 — tjenesten, tjener alle de andre domæner som en distraktion for at oversvømme DNS-strømmen med anmodninger om DGA-domæner-hvilket gør det let for angriberne at skjule og beskytte C&C-serveren, som vil blive brugt til at udføre angrebet.

typer af DGA ‘ er

som altid fortsætter trusselaktører med at øge deres niveau af sofistikering for at forblive et skridt foran at blive opdaget. Ønsket om at undgå afsløring har ført angribere til at udvikle en anden række DGA ‘ er, hvoraf flere vi fremhæver nedenfor.

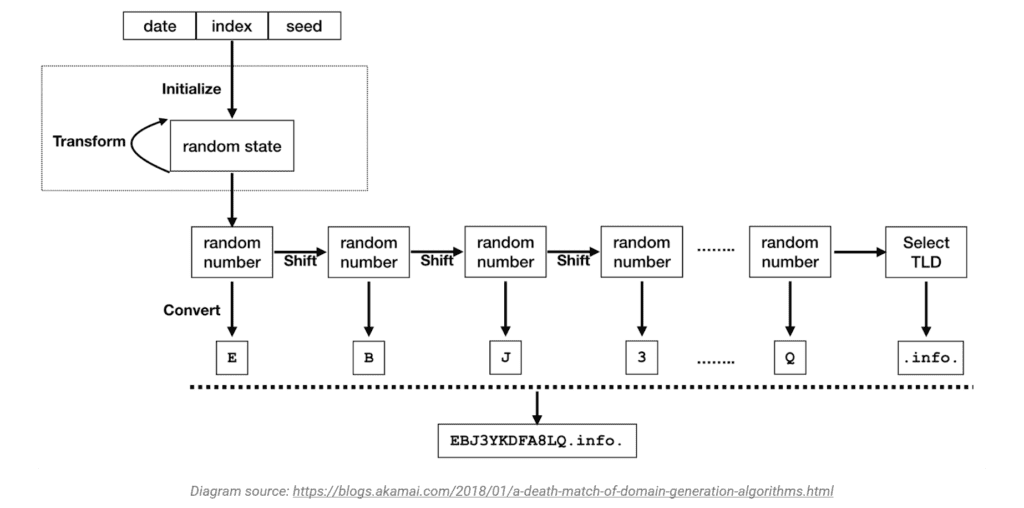

Pseudo-tilfældig Generator (PRNG). PRNG er den mest almindelige og generelle metode for en DGA. PRNG bruger en deterministisk tilfældig frøgenerator til at oprette domænesekvenser, der er forudsigelige for både angriberen og ondsindet program. Ofte vil PRNGs bruge systemets dato og tid som frø.

Tegnbaserede DGA ‘ Er. Denne type er den mest enkle og bruger et tilfældigt frø til at vælge alfabetet eller numrene til at generere domænenavne. Da disse er de mest primitive, er de også de nemmeste at opdage. Billedet nedenfor repræsenterer, hvordan de karakterbaserede DGA ‘ er ser ud.

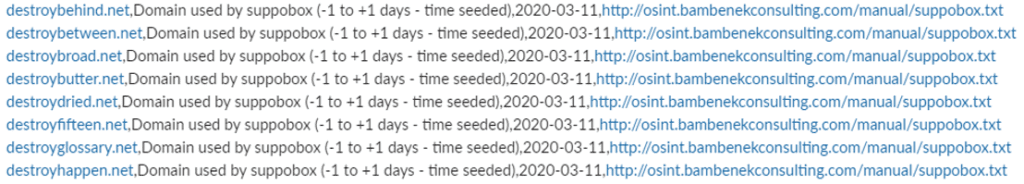

Ordbog-Baserede DGA ‘ Er. Denne type bruger ordbogsbaserede ord og kombinerer dem tilfældigt for at generere domæner med et tilfældigt, ikke-menneskeligt læsbart look — hvilket betyder, at disse domæner er mere udfordrende for AI/ML-systemer at opdage, da de kan ligne legitime domæner. For eksempel viser billedet nedenfor en prøve af Ordbogsbaserede DGA ‘ er, der bruges af suppoboksen til ondsindede programmer.

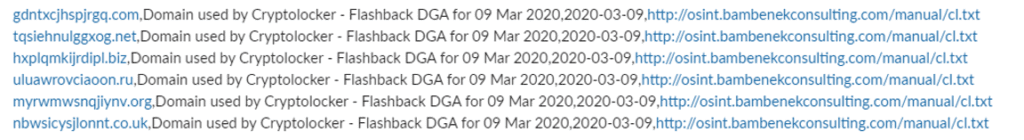

DGA ‘ Er Med Høj Kollision. Denne type har stærke kollisioner med andre DGA ‘ er samt legitime domænenavne. DGA med høj kollision genererer tusinder af mulige tilfældige domæner, der præsenteres som en kerne på 6-15 tegn parret med almindelige topniveaudomæner (TLD ‘ er) som .Net, .org,. info osv. Strukturen af disse DGA ‘ er øger sandsynligheden for, at de kolliderer med legitime domæner.

forebyggelse af angreb på angreb

angreb på angreb på brændstof, så det bedste forsvar er tidlig og løbende afsløring. Fra truslen intelligens og ondsindet afsløring perspektiv, ferreting ud DGAs er en kontinuerlig proces, der udnytter avancerede AI og Machine Learning teknikker til at træne avancerede algoritmer, der kan registrere mønstre af DGA skabelse. Imidlertid, så snart disse mønstre kan opdages, trusselsaktørerne kommer tilbage på arbejde og genindlæser deres egne algoritmer til igen, undgå detektion.

når vi nærmer os slutningen af sommeren, forventer vi en ny cyklus af DGA ‘ er for at lancere en lang række ondsindede kampagner. Og forventet vil dette også eskalere, da USA går ind i en potentielt omstridt valgcyklus. Cybersikkerhed kræver altid, at brugerne har et øget bevidsthedsniveau. Til dette formål, nedenfor er et par tip, der kan advare brugerne om potentielle DGA-drevne ondsindede angreb.

ved hvad du skal kigge efter

- domæner, der vises som en tilfældig streng af tegn, der ikke giver mening, eller hvad der ser ud til at være en dato og et klokkeslæt.

- mistænkelige links, der omdirigerer til legitime sider som google. C2-servere kan ofte kræve specifikke overskrifter eller anmodninger om at kommunikere en ondsindet nyttelast. Når disse specifikke anmodninger ikke er til stede, vil en bruger blive omdirigeret til et sted som google.

Hvad Kan Brugere Gøre?

- rapporter mistænkelige domæner til dit sikkerhedsteam eller IT-afdeling.

- Åbn ikke uventede vedhæftede filer, især dem fra ukendte kilder.

- klik ikke på links fra uventede eller ukendte kilder.

- aktiver ikke makroer på vedhæftede dokumenter uden at bekræfte, at du kan gøre det sikkert fra afsenderen og din IT-afdeling.

- Kør sikkerhedsprogrammer, der kan hjælpe med at forhindre ondsindede angreb.