Geschätzte Lesezeit: 4 Minuten

In den letzten zehn Jahren sind Domain Generation Algorithms (DGAs) zu einem beliebten Werkzeug für Bedrohungsakteure geworden, um Malware zu liefern, da es für Verteidiger zu einer schwierigen Technik geworden ist, Angriffen entgegenzuwirken. Da diese DGAs immer ausgefeilter und immer schwieriger zu erkennen werden, empfiehlt das Cyber Threat Intelligence-Team von zvelo ein erhöhtes Bewusstsein, da es davon ausgeht, dass dies eine herausragende Angriffsmethode für ein explodierendes Angriffsvolumen sein wird, wenn die USA in einen Präsidentschaftswahlzyklus eintreten.

Was sind Domain Generation Algorithms (DGAs)?

Traditionell verfügte Malware über fest codierte Domänennamen oder IP-Adressen, um sich direkt mit dem Befehls- und Steuerungsserver (C & C oder C2) zu verbinden. Im Gegensatz dazu verwenden DGAs Algorithmen, um periodisch eine große Anzahl von Domänennamen zu generieren, die als Rendezvous-Punkte für Malware-Befehls- und Steuerungsserver fungieren (MITRE ATT& CK T1568.002). Da der Angreifer nur eine der Tausenden von Domains registrieren muss, die die DGA produziert, um den C2—Dienst bereitzustellen, dienen alle anderen Domains als Ablenkung, um den DNS-Stream mit Anfragen nach DGA-Domains zu überfluten – was es den Angreifern leicht macht, den C& C-Server, der für die Durchführung des Angriffs verwendet wird, zu verstecken und zu schützen.

Arten von DGAs

Wie immer erhöhen Bedrohungsakteure ihre Raffinesse, um der Erkennung einen Schritt voraus zu sein. Der Wunsch, sich der Erkennung zu entziehen, hat Angreifer dazu veranlasst, eine andere Art von DGAs zu entwickeln, von denen wir im Folgenden einige hervorheben.

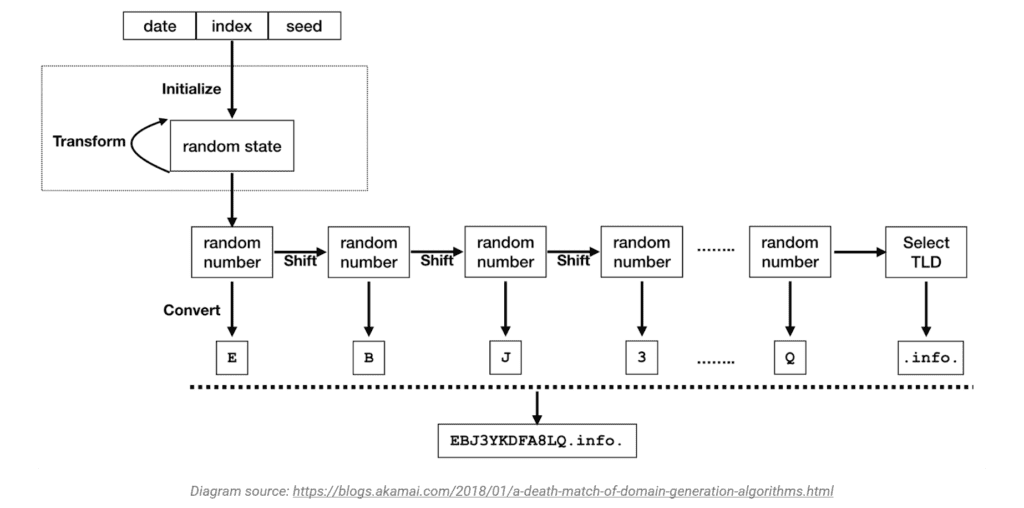

Pseudozufallsgenerator (PRNG). Der PRNG ist die gebräuchlichste und allgemeinste Methodik für eine DGA. Der PRNG verwendet einen deterministischen Zufallsgenerator, um Domänensequenzen zu erstellen, die sowohl für den Angreifer als auch für die Malware vorhersehbar sind. Häufig verwendet PRNGs das Systemdatum und die Systemzeit als Startwert.

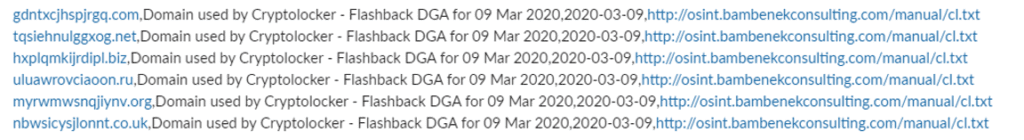

Zeichenbasierte DGAs. Dieser Typ ist der einfachste und verwendet einen zufälligen Startwert, um das Alphabet oder die Zahlen zum Generieren von Domainnamen auszuwählen. Da diese die primitivsten sind, sind sie auch am einfachsten zu erkennen. Das Bild unten zeigt, wie die zeichenbasierten DGAs aussehen.

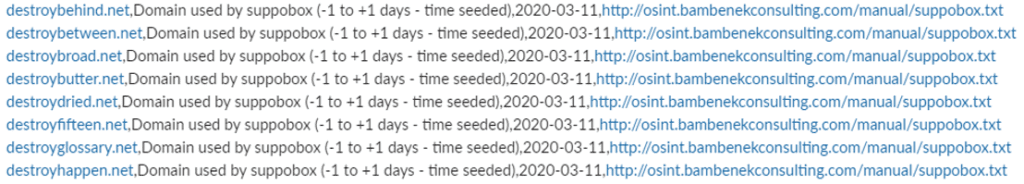

Wörterbuch-basierte DGAs. Dieser Typ verwendet wörterbuchbasierte Wörter und kombiniert sie zufällig, um Domänen mit einem zufälligen, nicht für Menschen lesbaren Aussehen zu generieren – was bedeutet, dass diese Domänen für KI / ML—Systeme schwieriger zu erkennen sind, da sie legitimen Domänen sehr ähneln können. Das folgende Bild zeigt beispielsweise ein Beispiel für wörterbuchbasierte DGAs, die von der Malware-Familie Suppobox verwendet werden.

Hochkollisions-DGAs. Dieser Typ weist starke Kollisionen mit anderen DGAs sowie legitimen Domainnamen auf. Der kollisionsstarke DGA generiert Tausende möglicher zufälliger Domains, die als Kern aus 6-15 Zeichen gepaart mit gängigen Top-Level-Domains (TLDs) wie .net, .org, .info usw. vorliegen. Die Struktur dieser DGAs erhöht die Wahrscheinlichkeit, dass sie mit legitimen Domänen kollidieren.

Malware-Angriffsprävention

DGAs heizen Malware-Angriffe an, daher ist die frühzeitige und fortlaufende Erkennung die beste Verteidigung. Aus Sicht der Bedrohungsintelligenz und der böswilligen Erkennung ist das Auffädeln der DGAs ein kontinuierlicher Prozess, der fortschrittliche KI- und maschinelle Lerntechniken nutzt, um ausgefeilte Algorithmen zu trainieren, die Muster der DGA-Erstellung erkennen können. Sobald diese Muster jedoch erkannt werden können, machen sich die Bedrohungsakteure wieder an die Arbeit und rüsten ihre eigenen Algorithmen um, um sich erneut der Erkennung zu entziehen.

Gegen Ende des Sommers erwartet das Cyber Threat Intelligence-Team von zvelo einen neuen Zyklus von DGAs, um eine Vielzahl von Malware-Kampagnen zu starten. Und erwartungsgemäß wird dies auch eskalieren, wenn die USA in einen potenziell umstrittenen Wahlzyklus eintreten. Cybersicherheit erfordert immer ein erhöhtes Bewusstsein der Benutzer. Zu diesem Zweck finden Sie im Folgenden einige Tipps, die Benutzer auf potenzielle DGA-basierte Malware-Angriffe aufmerksam machen können.

Wissen, wonach zu suchen ist

- Domänen, die als zufällige Zeichenfolge angezeigt werden, die keinen Sinn ergeben, oder was Datum und Uhrzeit zu sein scheinen.

- Verdächtige Links, die auf legitime Websites wie Google umleiten. C2-Server benötigen häufig bestimmte Header oder Anforderungen, um eine schädliche Nutzlast zu kommunizieren. Wenn diese spezifischen Anfragen nicht vorhanden sind, wird ein Benutzer zu einer Website wie Google weitergeleitet.

Was können Benutzer tun?

- Melden Sie verdächtige Domains Ihrem Sicherheitsteam oder Ihrer IT-Abteilung.

- Öffnen Sie keine unerwarteten Anhänge, insbesondere solche aus unbekannten Quellen.

- Klicken Sie nicht auf Links aus unerwarteten oder unbekannten Quellen.

- Aktivieren Sie keine Makros für angehängte Dokumente, ohne zu bestätigen, dass Sie dies vom Absender und Ihrer IT-Abteilung aus sicher tun können.

- Führen Sie Sicherheitssoftware aus, die Malware-Angriffe verhindern kann.