Tiempo de lectura estimado: 4 minutos

En la última década, los Algoritmos de generación de dominios (DGA) se han convertido en una herramienta popular para que los actores de amenazas entreguen malware, ya que se ha convertido en una técnica difícil para los defensores para contrarrestar los ataques. A medida que estos DGA se vuelven más sofisticados y cada vez más difíciles de detectar, el Equipo de Inteligencia de Amenazas Cibernéticas de zvelo recomienda una mayor conciencia, ya que anticipan que este es un método de ataque prominente detrás de lo que seguramente será un volumen de ataques por las nubes a medida que los Estados Unidos se dirigen a un ciclo de elecciones presidenciales.

¿Qué son los Algoritmos de Generación de Dominios (DGAs)?

Tradicionalmente, el malware solía tener nombres de dominio o direcciones IP codificados para conectarse directamente con el servidor de Comando y Control (C&C o C2). Por el contrario, los DGA utilizan algoritmos para generar periódicamente un gran número de nombres de dominio que funcionan como puntos de encuentro para servidores de comando y control de malware (MITRE ATT&CK T1568.002). Debido a que el atacante solo necesita registrar uno de los miles de dominios que produce DGA para proporcionar el servicio C2, todos los demás dominios sirven como distracción para inundar el flujo de DNS con solicitudes de dominios DGA, lo que facilita a los atacantes ocultar y proteger el servidor C&C que se utilizará para llevar a cabo el ataque.

Tipos de DGAs

Como siempre, los actores de amenazas continúan aumentando su nivel de sofisticación para estar un paso por delante de ser detectados. El deseo de evadir la detección ha llevado a los atacantes a desarrollar una variedad diferente de DGAs, varias de las cuales destacamos a continuación.

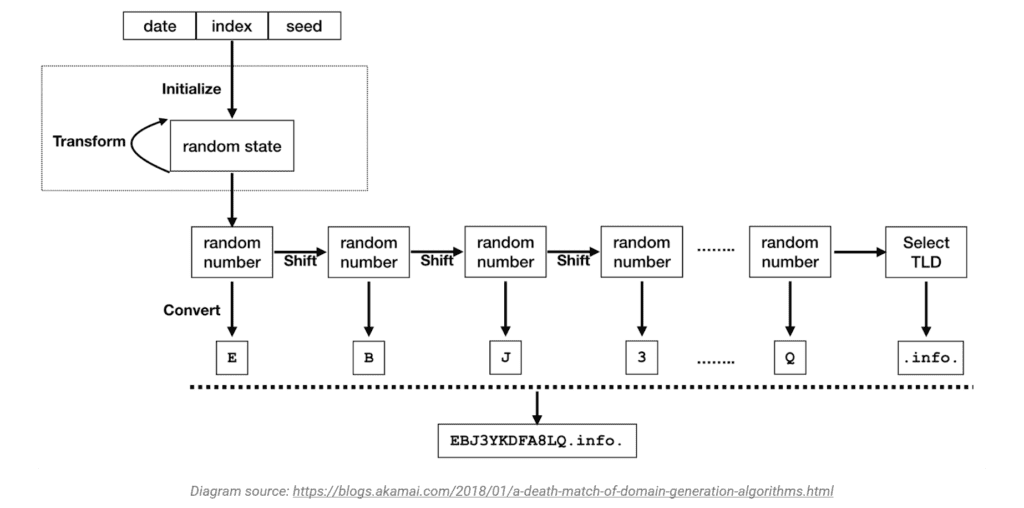

Generador pseudoaleatorio (PRNG). El PRNG es la metodología más común y general para un DGA. El PRNG utiliza un generador de semillas aleatorias determinista para crear secuencias de dominio que son predecibles tanto para el atacante como para el malware. Con frecuencia, los PRNGs usarán la fecha y hora del sistema como semilla.

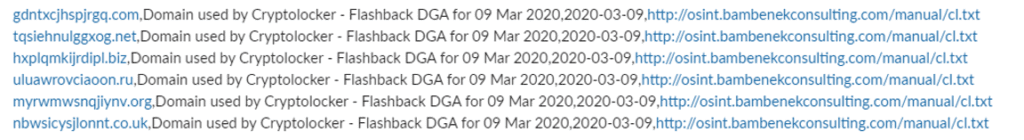

DGAs basadas en caracteres. Este tipo es el más simple y utiliza una semilla aleatoria para seleccionar el alfabeto o los números para generar nombres de dominio. Como estos son los más primitivos, también son los más fáciles de detectar. La siguiente imagen representa el aspecto de los DGA basados en personajes.

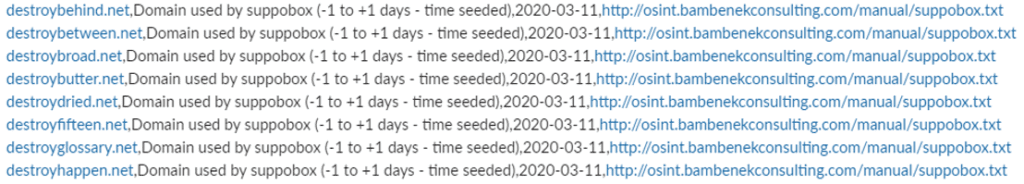

DGAs Basadas en Diccionario. Este tipo utiliza palabras basadas en diccionarios y las combina aleatoriamente para generar dominios con un aspecto aleatorio, no legible por humanos, lo que significa que estos dominios son más difíciles de detectar para los sistemas de IA/ML, ya que pueden parecerse mucho a los dominios legítimos. Por ejemplo, la siguiente imagen muestra una muestra de DGAs basadas en diccionario, utilizadas por la familia de malware Suppobox.

DGAS de Alta Colisión. Este tipo tiene fuertes colisiones con otros DGA, así como con nombres de dominio legítimos. El DGA de alta colisión genera miles de dominios aleatorios posibles que se presentan como un núcleo de 6 a 15 caracteres emparejados con Dominios de Nivel Superior (TLD) comunes como .net,. org,. info, etc. La estructura de estos DGAs aumenta la probabilidad de que colisionen con dominios legítimos.

Prevención de ataques de malware

DGAs alimenta los ataques de malware, por lo que la mejor defensa es la detección temprana y continua. Desde la perspectiva de la inteligencia de amenazas y la detección maliciosa, la detección de DGA es un proceso continuo que aprovecha técnicas avanzadas de inteligencia artificial y aprendizaje automático para entrenar algoritmos sofisticados que pueden detectar patrones de creación de DGA. Sin embargo, tan pronto como se detectan estos patrones, los actores de la amenaza vuelven al trabajo y reformulan sus propios algoritmos para evadir la detección una vez más.

A medida que nos acercamos al final del verano, el equipo de Inteligencia de Amenazas Cibernéticas de zvelo anticipa un nuevo ciclo de DGAs para lanzar una multitud de campañas de malware. Y, como es de esperar, esto también se intensificará a medida que EE.UU. entre en un ciclo electoral potencialmente polémico. La ciberseguridad siempre requiere que los usuarios posean un mayor nivel de conciencia. Con ese fin, a continuación se presentan algunos consejos que pueden alertar a los usuarios de posibles ataques de malware alimentados por DGA.

Sepa qué Buscar

- Dominios que aparecen como una cadena aleatoria de caracteres que no tienen sentido, o lo que parece ser una fecha y hora.

- Enlaces sospechosos que redirigen a sitios legítimos como Google. Los servidores C2 a menudo pueden requerir encabezados o solicitudes específicos para comunicar una carga útil maliciosa. Cuando esas solicitudes específicas no están presentes, un usuario será redirigido a un sitio como Google.

¿Qué Pueden Hacer los Usuarios?

- Informe de dominios sospechosos a su equipo de seguridad o departamento de TI.

- No abra archivos adjuntos inesperados, especialmente aquellos de fuentes desconocidas.

- No haga clic en enlaces de fuentes inesperadas o desconocidas.

- No habilite macros en documentos adjuntos sin confirmar que puede hacerlo de forma segura desde el remitente y su departamento de TI.

- Ejecute software de seguridad que pueda ayudar a prevenir ataques de malware.