Temps de lecture estimé : 4 minutes

Au cours de la dernière décennie, les algorithmes de génération de domaines (DGAS) sont devenus un outil populaire pour les acteurs de la menace afin de fournir des logiciels malveillants, car il est devenu une technique difficile pour les défenseurs de contrer les attaques. Alors que ces DGAS deviennent de plus en plus sophistiqués et de plus en plus difficiles à détecter, l’équipe de renseignement sur les cybermenaces de zvelo recommande une sensibilisation accrue, car ils prévoient qu’il s’agit d’une méthode d’attaque de premier plan derrière ce qui est sûr d’être un volume d’attaques qui monte en flèche alors que les États-Unis entrent dans un cycle d’élections présidentielles.

Que sont les Algorithmes de Génération de domaine (DGAS) ?

Traditionnellement, les logiciels malveillants avaient des noms de domaine ou des adresses IP codés en dur pour se connecter directement au serveur de commande et de contrôle (C& C ou C2). En revanche, les DGAS utilisent des algorithmes pour générer périodiquement un grand nombre de noms de domaine qui fonctionnent comme des points de rendez-vous pour les serveurs de commande et de contrôle de logiciels malveillants (MITRE ATT & CK T1568.002). Parce que l’attaquant n’a besoin que d’enregistrer l’un des milliers de domaines produits par la DGA pour fournir le service C2, tous les autres domaines servent de distraction pour inonder le flux DNS de demandes de domaines DGA — ce qui permet aux attaquants de cacher et de protéger facilement le serveur C & C qui sera utilisé pour mener l’attaque.

Types de DGAS

Comme toujours, les acteurs de la menace continuent d’augmenter leur niveau de sophistication pour garder une longueur d’avance avant d’être détectés. Le désir d’échapper à la détection a conduit les attaquants à développer une variété différente de DGAS, dont nous soulignons plusieurs ci-dessous.

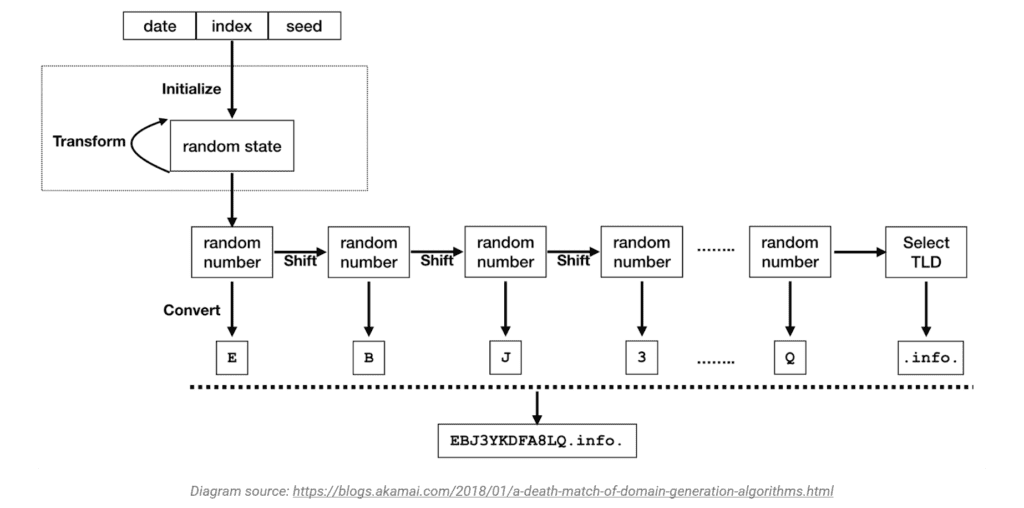

Générateur pseudo-aléatoire (PRNG). Le PRNG est la méthodologie la plus courante et la plus générale pour une DGA. Le PRNG utilise un générateur de graines aléatoires déterministe pour créer des séquences de domaine prévisibles pour l’attaquant et le logiciel malveillant. Souvent, les PRNG utilisent la date et l’heure du système comme semences.

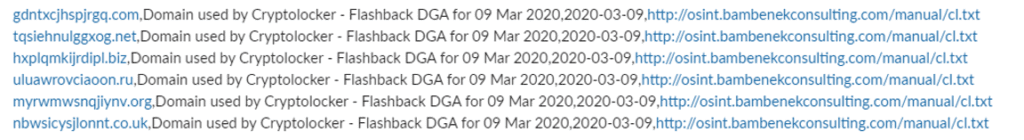

DGAS basés sur des caractères. Ce type est le plus simple et utilise une graine aléatoire pour sélectionner l’alphabet ou les nombres pour générer des noms de domaine. Comme ce sont les plus primitifs, ils sont également les plus faciles à détecter. L’image ci-dessous représente à quoi ressemblent les DGAS basés sur des caractères.

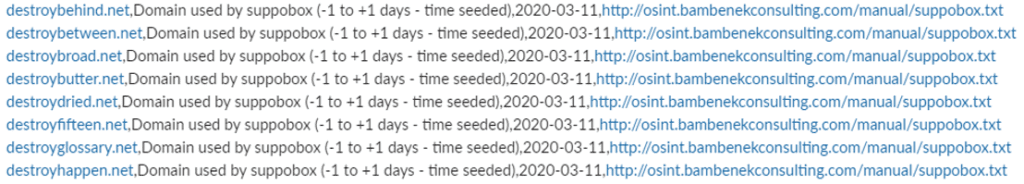

DGAs basés Sur un dictionnaire. Ce type utilise des mots basés sur un dictionnaire et les combine de manière aléatoire pour générer des domaines avec un aspect aléatoire et non lisible par l’homme – ce qui signifie que ces domaines sont plus difficiles à détecter pour les systèmes d’IA / ML car ils peuvent ressembler étroitement à des domaines légitimes. Par exemple, l’image ci-dessous montre un échantillon de DGAS basés sur un dictionnaire, utilisé par la famille de logiciels malveillants Suppobox.

DGAS à Haute Collision. Ce type a de fortes collisions avec d’autres DGAS, ainsi que des noms de domaine légitimes. La DGA à collision élevée génère des milliers de domaines aléatoires possibles qui se présentent sous la forme d’un noyau de 6 à 15 caractères associés à des domaines de premier niveau (TLD) courants tels que .net, .org, .info, etc. La structure de ces AGD augmente la probabilité qu’ils entrent en collision avec des domaines légitimes.

Prévention des attaques de logiciels malveillants

Les DGAS alimentent les attaques de logiciels malveillants, la meilleure défense est donc une détection précoce et continue. Du point de vue de l’intelligence des menaces et de la détection des malveillances, la suppression des DGAS est un processus continu qui exploite des techniques avancées d’IA et d’apprentissage automatique pour former des algorithmes sophistiqués capables de détecter des modèles de création de DGA. Cependant, dès que ces modèles peuvent être détectés, les acteurs de la menace se remettent au travail et rééquipent leurs propres algorithmes pour, une fois de plus, échapper à la détection.

À l’approche de la fin de l’été, l’équipe de renseignement sur les cybermenaces de zvelo anticipe un nouveau cycle de DGAS pour lancer une multitude de campagnes de malwares. Et, on s’attend à ce que cela dégénère également à mesure que les États-Unis entreront dans un cycle électoral potentiellement controversé. La cybersécurité exige toujours que les utilisateurs possèdent un niveau de conscience accru. À cette fin, vous trouverez ci-dessous quelques conseils qui peuvent alerter les utilisateurs des attaques potentielles de logiciels malveillants alimentées par la DGA.

Savoir ce qu’il faut rechercher

- Domaines qui apparaissent comme une chaîne aléatoire de caractères qui n’ont pas de sens, ou ce qui semble être une date et une heure.

- Liens suspects qui redirigent vers des sites légitimes comme Google. Les serveurs C2 peuvent souvent nécessiter des en-têtes ou des demandes spécifiques pour communiquer une charge utile malveillante. Lorsque ces demandes spécifiques ne sont pas présentes, un utilisateur sera redirigé vers un site comme Google.

Que Peuvent Faire Les Utilisateurs ?

- Signalez les domaines suspects à votre équipe de sécurité ou à votre service informatique.

- N’ouvrez pas de pièces jointes inattendues, en particulier celles provenant de sources inconnues.

- Ne cliquez pas sur des liens provenant de sources inattendues ou inconnues.

- N’activez pas les macros sur les documents joints sans confirmer que vous pouvez le faire en toute sécurité auprès de l’expéditeur et de votre service informatique.

- Exécutez un logiciel de sécurité qui peut aider à prévenir les attaques de logiciels malveillants.