becsült olvasási idő: 4 perc

az elmúlt évtizedben a Tartománygeneráló algoritmusok (DGA-k) a fenyegetések szereplőinek népszerű eszközévé váltak a rosszindulatú programok terjesztésében, mivel ez a védők számára nehéz technikává vált a támadások ellensúlyozására. Mivel ezek a DGA-K kifinomultabbá válnak és egyre nehezebben észlelhetők, a Zvelo Cyber Threat Intelligence csapata fokozott tudatosságot javasol, mivel arra számítanak, hogy ez egy kiemelkedő támadási módszer mögött, ami biztosan az egekbe szökő támadások mennyisége, amikor az Egyesült Államok elnökválasztási ciklusba lép.

mik azok a Tartománygeneráló algoritmusok (DGA-K)?

hagyományosan a rosszindulatú programok kódolt domain nevekkel vagy IP-címekkel rendelkeztek, hogy közvetlenül kapcsolódjanak a Command and Control (C& C vagy C2) szerverhez. Ezzel szemben a DGA-k algoritmusokat használnak nagyszámú domain név periodikus generálására, amelyek találkozási pontként működnek a malware parancs-és vezérlőszerverek számára (MITRE att&CK T1568.002). Mivel a támadónak csak a DGA által előállított több ezer domain egyikét kell regisztrálnia a C2 szolgáltatás biztosításához, az összes többi domain figyelemelterelésként szolgál a DNS — adatfolyam elárasztására DGA-tartományokra vonatkozó kérésekkel-megkönnyítve a támadók számára a támadás végrehajtásához használt C&C szerver elrejtését és védelmét.

a DGA-k típusai

mint mindig, a fenyegetések szereplői továbbra is növelik kifinomultságukat, hogy egy lépéssel a felismerés előtt maradjanak. Az észlelés elkerülésének vágya arra késztette a támadókat, hogy különféle DGA-kat fejlesszenek ki, amelyek közül többet az alábbiakban kiemelünk.

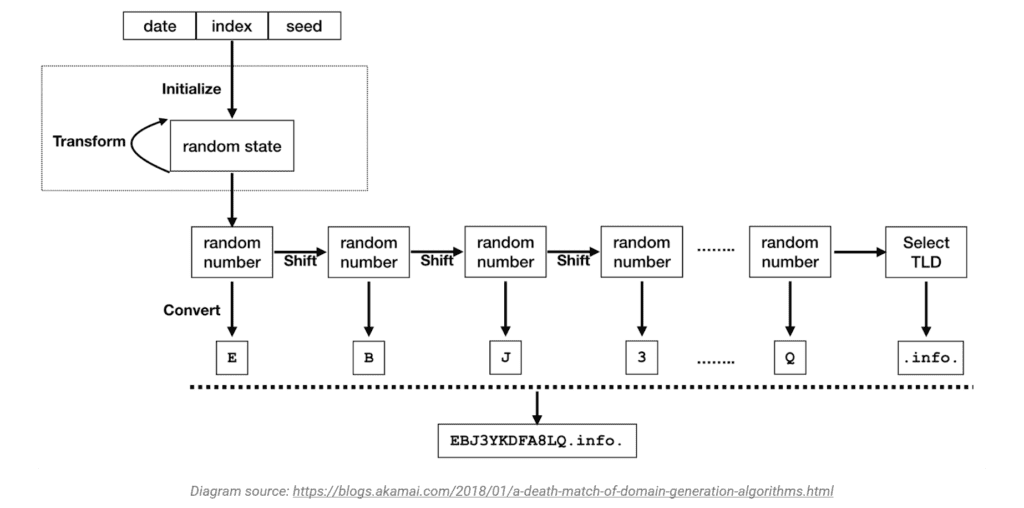

pszeudo-véletlen generátor (PRNG). A PRNG a DGA leggyakoribb és legáltalánosabb módszere. A PRNG determinisztikus véletlenszerű maggenerátort használ a domain szekvenciák létrehozásához, amelyek kiszámíthatóak mind a támadó, mind a rosszindulatú program számára. A PRNG-k gyakran a rendszer dátumát és idejét használják magként.

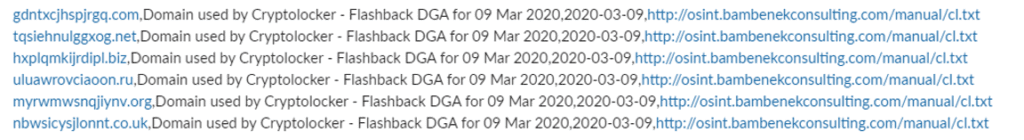

Karakter Alapú DGA-K. Ez a típus a legegyszerűbb, és véletlenszerű magot használ az ábécé vagy a számok kiválasztásához a domain nevek létrehozásához. Mivel ezek a legprimitívebbek, ezeket is a legkönnyebb felismerni. Az alábbi kép bemutatja, hogy néznek ki a karakteralapú DGA-k.

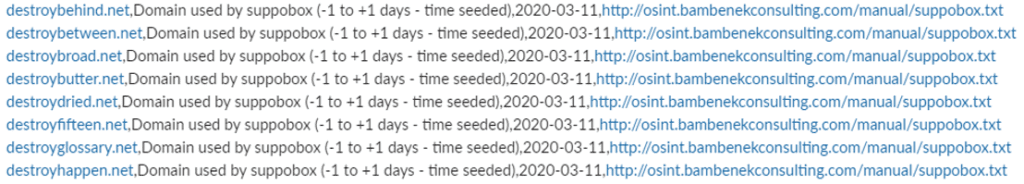

Szótár Alapú DGA-K. Ez a típus szótár alapú szavakat használ, és véletlenszerűen egyesíti őket, hogy véletlenszerű, nem ember által olvasható megjelenésű domaineket generáljon — vagyis ezek a domének nagyobb kihívást jelentenek az AI/ML rendszerek számára, mivel ezek nagyon hasonlítanak a legitim domainekre. Az alábbi képen például a Szótáralapú DGA-k mintája látható, amelyet a Suppobox rosszindulatú programcsalád használ.

Nagy Ütközésű DGA-K. Ez a típus erősen ütközik más DGA-kkal, valamint a törvényes domain nevekkel. A nagy ütközésű DGA több ezer lehetséges véletlenszerű domaint generál, amelyek 6-15 karakterből álló magként jelennek meg, párosítva a közös legfelső szintű domainekkel (TLD-k), például .Net,. org,. info stb. Ezeknek a DGA-knak a szerkezete növeli annak valószínűségét, hogy ütköznek a törvényes domainekkel.

Malware támadások megelőzése

a DGAs táplálja a malware támadásokat, így a legjobb védekezés a korai és folyamatos észlelés. A fenyegetés-intelligencia és a rosszindulatú észlelés szempontjából a DGA-k ferretingje egy folyamatos folyamat, amely fejlett AI és gépi tanulási technikákat alkalmaz a kifinomult algoritmusok kiképzésére, amelyek képesek felismerni a DGA létrehozásának mintáit. Azonban, amint ezek a minták észlelhetők, a fenyegetés szereplői visszatérnek a munkához, és újra összeállítják saját algoritmusaikat, hogy ismét elkerüljék a felderítést.

a nyár végéhez közeledve a Zvelo Cyber Threat Intelligence csapata a DGA-k új ciklusára számít, hogy számos rosszindulatú kampányt indítson. És várhatóan ez is eszkalálódik, amikor az Egyesült Államok potenciálisan vitatott választási ciklusba lép. A kiberbiztonság mindig megköveteli, hogy a felhasználók fokozott tudatossággal rendelkezzenek. Ebből a célból az alábbiakban bemutatunk néhány tippet, amelyek figyelmeztethetik a felhasználókat a potenciális DGA-alapú rosszindulatú támadásokra.

tudja, mit kell keresni

- olyan tartományok, amelyek véletlenszerű karakterláncként jelennek meg, amelyeknek nincs értelme, vagy ami dátumnak és időnek tűnik.

- gyanús linkek, amelyek átirányítanak olyan törvényes webhelyekre, mint a google. A C2-kiszolgálók gyakran speciális fejléceket vagy kéréseket igényelhetnek a rosszindulatú hasznos teher közléséhez. Ha ezek a konkrét kérések nincsenek jelen, a felhasználót átirányítják egy olyan webhelyre, mint a google.

Mit Tehetnek A Felhasználók?

- jelentse a gyanús domaineket a biztonsági csapatnak vagy az informatikai osztálynak.

- ne nyissa meg a váratlan mellékleteket, különösen azokat, amelyek ismeretlen forrásokból származnak.

- ne kattintson a váratlan vagy ismeretlen forrásokból származó linkekre.

- ne engedélyezze a makrókat a csatolt dokumentumokon anélkül, hogy megerősítené, hogy ezt biztonságosan megteheti a feladótól és az informatikai részlegtől.

- futtasson olyan biztonsági szoftvert, amely segít megelőzni a rosszindulatú támadásokat.