推定読み取り時間:4分

過去10年間、ドメイン生成アルゴリズム(Dga)は、防御者が攻撃に対抗するのが困難な手法となっているため、脅威アクターがマルウェアを提供するための一般的なツールとなっています。 これらのDGAsがより洗練され、検出がますます困難になるにつれて、zveloのサイバー脅威インテリジェンスチームは、米国が大統領選挙サイクルに向かうにつれて、攻撃の急増することは確実であるものの背後にある顕著な攻撃方法であると予想しているため、意識の高まりを推奨しています。

ドメイン生成アルゴリズム(DGAs)とは何ですか?

従来、マルウェアは、コマンドと制御(C&CまたはC2)サーバーに直接接続するために、ハードコードされたドメイン名またはIPアドレスを持っていました。 対照的に、Dgaはアルゴリズムを使用して、マルウェアコマンドおよび制御サーバーのランデブポイントとして機能する多数のドメイン名を定期的に生成します(MITRE ATT&CK T1568.002)。 攻撃者はC2サービスを提供するためにDGAが生成する何千ものドメインのいずれかを登録する必要があるだけなので、他のすべてのドメインはDGAドメ

Dgaの種類

いつものように、脅威アクターは検出される前に一歩先を行くために洗練されたレベルを高め続けています。 検出を回避したいという願望により、攻撃者はさまざまな種類のDgaを開発するようになりました。

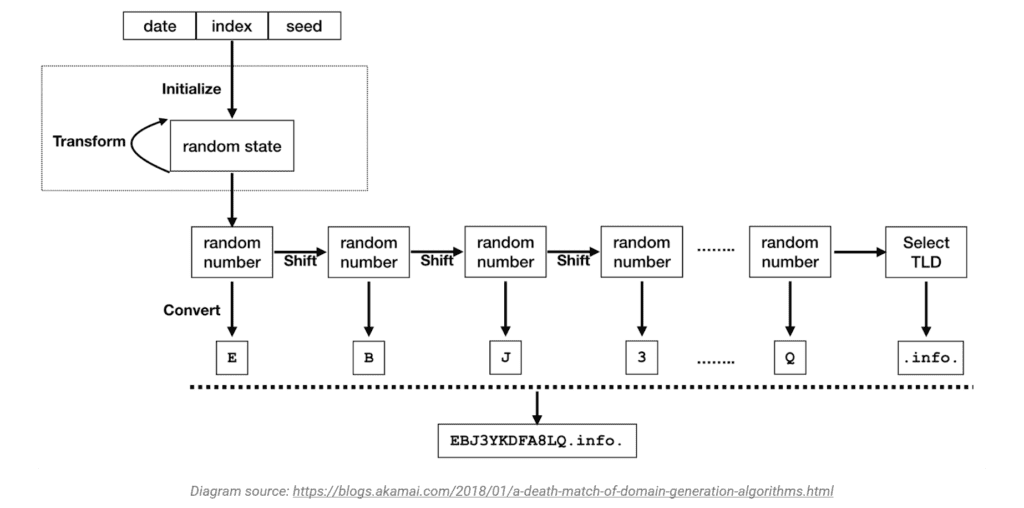

擬似乱数発生器(PRNG)。 PRNGは、DGAの最も一般的で一般的な方法論です。 PRNGは、決定論的なランダムシードジェネレータを使用して、攻撃者とマルウェアの両方にとって予測可能なドメインシーケンスを作成します。 多くの場合、Prngはシステムの日付と時刻をシードとして使用します。

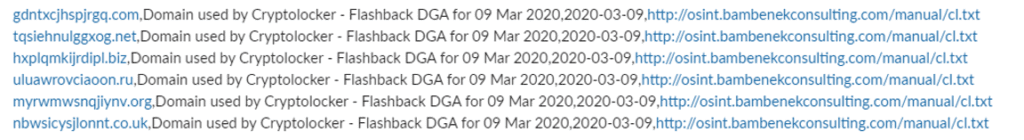

文字ベースのDga。 このタイプは、最も単純であり、ドメイン名を生成するためにアルファベットや数字を選択するためにランダムなシードを使用しています。 これらは最も原始的なものであるため、検出するのが最も簡単です。 下の画像は、文字ベースのDgaがどのように見えるかを表しています。

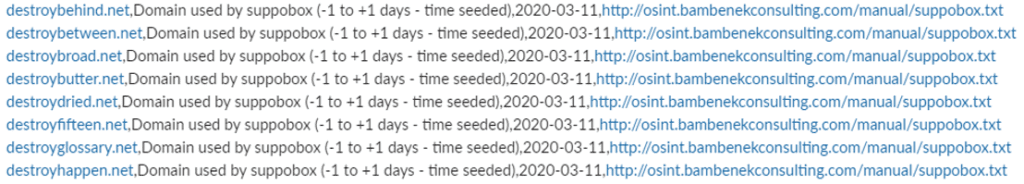

辞書ベースのDGAs。 このタイプは、辞書ベースの単語を使用し、ランダムにそれらを組み合わせて、ランダムで人間が判読できない外観のドメインを生成します。 たとえば、下の画像は、マルウェアファミリSuppoboxで使用される辞書ベースのDgaのサンプルを示しています。

高衝突DGAs。 このタイプは、正当なドメイン名だけでなく、他のDgaとの強い衝突を持っています。 高衝突DGAは、.net、.org、.infoなどの共通のトップレベルドメイン(Tld)とペアになった6-15文字のコアとして存在する数千の可能なランダムドメインを生成します。 これらのDgaの構造は、正当なドメインと衝突する可能性を高めます。

マルウェア攻撃防止

DGAsはマルウェア攻撃を燃料とするため、最善の防御は早期かつ継続的な検出です。 脅威インテリジェンスと悪意のある検出の観点から、Dgaのフェレットアウトは、高度なAIと機械学習技術を活用して、DGA作成のパターンを検出できる洗練されたアルゴリズムトレーニングする継続的なプロセスです。 しかし、これらのパターンが検出されるとすぐに、脅威のアクターは仕事に戻り、再び検出を回避するために独自のアルゴリズムを再編成します。

夏の終わりに近づくにつれて、zveloのサイバー脅威情報チームは、多数のマルウェアキャンペーンを開始するためのDGAsの新しいサイクルを期待しています。 そして、米国が潜在的に論争の的になる選挙サイクルに入るにつれて、これはまたエスカレートするでしょう。 サイバーセキュリティでは、常にユーザーが高いレベルの意識を持っている必要があります。 そのためには、以下の潜在的なDGA燃料のマルウェア攻撃にユーザーに警告することができますいくつかのヒントがあります。

意味のないランダムな文字列として表示される

- ドメイン、または日付と時刻のように見えるドメインを検索する方法を知っています。

- googleのような正当なサイトにリダイレクトする不審なリンク。 C2サーバーは、多くの場合、悪意のあるペイロードを通信するために特定のヘッダーや要求を必要とする可能性があります。 これらの特定の要求が存在しない場合、ユーザーはgoogleのようなサイトにリダイレクトされます。

ユーザーは何ができますか?

- 不審なドメインをセキュリティチームまたはIT部門に報告します。

- 予期しない添付ファイル、特に未知のソースからの添付ファイルを開かないでください。

- 予期しないソースや不明なソースからのリンクをクリックしないでください。

- 送信者とあなたのIT部門から安全に行うことができることを確認せずに、添付文書のマクロを有効にしないでください。

- マルウェア攻撃を防ぐためのセキュリティソフトウェアを実行します。