Estimert Lesetid: 4 minutter

I løpet av det siste tiåret Har Domenegenerasjonsalgoritmer (DGAs) blitt et populært verktøy for trusselaktører for å levere skadelig programvare, da det har blitt en vanskelig teknikk for forsvarere å motvirke angrep. Etter hvert som Disse Dgaene blir mer sofistikerte og stadig vanskeligere å oppdage, anbefaler zvelos Cyber Threat Intelligence-Team økt bevissthet, da de forventer at dette er en fremtredende angrepsmetode bak det som sikkert vil være et skyrocketing volum angrep som USA leder inn i En Presidentvalgsyklus.

Hva Er Domenegenerasjonsalgoritmer (DGAs)?

tradisjonelt pleide skadelig programvare å ha hardkodede domenenavn eller IP-adresser for å koble direkte til Kommando-og Kontrollserveren (C&C eller C2). I Motsetning Bruker DGAs algoritmer til periodisk å generere et stort antall domenenavn som fungerer som rendezvous poeng for malware kommando-OG kontrollservere (MITRE ATT&CK T1568.002). Fordi angriperen bare trenger å registrere en av de tusenvis av domenene DGA produserer for Å levere C2-tjenesten, tjener alle de andre domenene som en distraksjon for å oversvømme DNS-strømmen med forespørsler om DGA-domener — noe som gjør det enkelt for angriperne å skjule Og beskytte c&C-serveren som skal brukes til å utføre angrepet.

Typer Dga-Er

som alltid fortsetter trusselaktørene å øke nivået av raffinement for å holde seg et skritt foran å bli oppdaget. Ønsket om å unngå deteksjon har ført angripere til å utvikle et annet Utvalg Av Dga-Er, hvorav flere vi fremhever nedenfor.

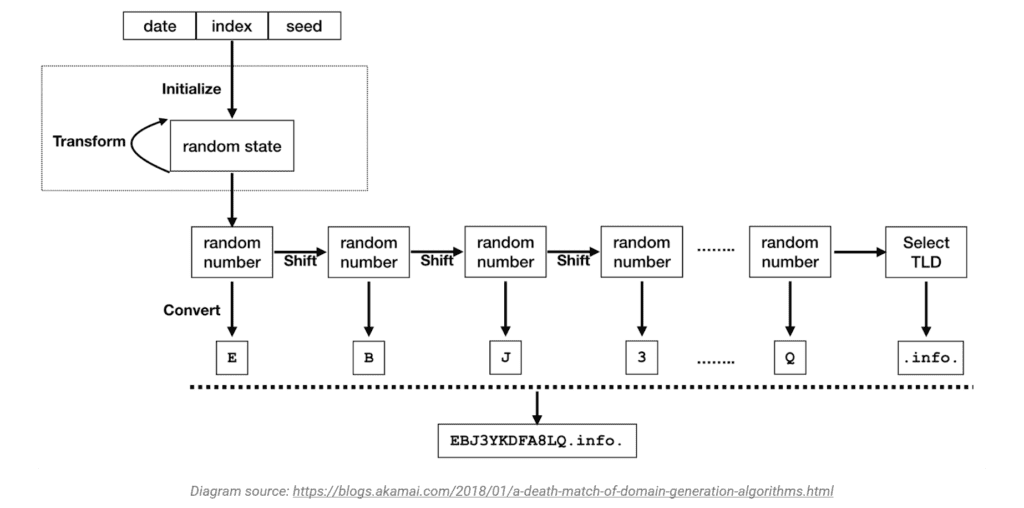

Pseudo-Tilfeldig Generator (PRNG). PRNG ER den vanligste og mest generelle metoden for EN DGA. PRNG bruker en deterministisk tilfeldig frøgenerator for å lage domenesekvenser som er forutsigbare for både angriperen og malware. Ofte Vil PRNGs bruke system dato og klokkeslett som frø.

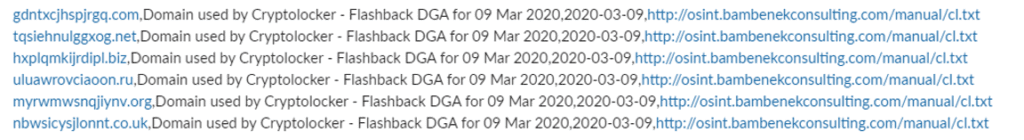

Tegnbaserte Dga-Er. Denne typen er den mest enkle og bruker et tilfeldig frø for å velge alfabetet eller tallene for å generere domenenavn. Siden disse er de mest primitive, er de også de enkleste å oppdage. Bildet nedenfor representerer hva de karakterbaserte Dgaene ser ut.

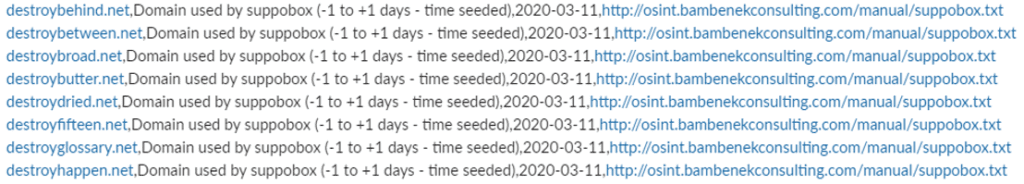

Ordbok-Baserte DGAs. Denne typen bruker ordbokbaserte ord og kombinerer dem tilfeldig for å generere domener med et tilfeldig, ikke-lesbart utseende-noe som betyr at disse domenene er mer utfordrende for AI/ML-systemer å oppdage, da DE ligner på legitime domener. For eksempel viser bildet nedenfor et utvalg Av Ordboksbaserte Dga-Er, som brukes av malware-familien Suppobox.

Høy Kollisjon DGAs. Denne typen har sterke kollisjoner med andre Dga-Er, samt legitime domenenavn. DGA med høy kollisjon genererer tusenvis av mulige tilfeldige domener som presenterer som en kjerne av 6-15 tegn sammen med vanlige Toppnivådomener (Tlder)som. net,. org,. info, etc. Strukturen til Disse Dgaene oker sannsynligheten for at de vil kollidere med legitime domener.

Malware Angrep Forebygging

DGAs drivstoff malware angrep, så det beste forsvaret er tidlig og pågående deteksjon. Fra trusseletterretning og ondsinnet deteksjonsperspektiv er ferretinging Ut Dga-Ene en kontinuerlig prosess som utnytter avansert AI og Maskinlæringsteknikker for å trene sofistikerte algoritmer som kan oppdage mønstre av dga-opprettelse. Men så snart disse mønstrene kan oppdages, kommer trusselaktørene tilbake til arbeid og retool sine egne algoritmer for å igjen unngå deteksjon.

når vi nærmer oss slutten av sommeren, forventer Zvelos Cyber Threat Intelligence-Team en ny Syklus Av Dga-Er for å lansere en rekke malware-kampanjer. Og forventet vil dette også eskalere når USA går inn i en potensielt omstridt valgsyklus. Cybersikkerhet krever alltid at brukerne har et økt bevissthetsnivå. For det formål, nedenfor er noen tips som kan varsle brukere om potensielle dga-fueled malware angrep.

Vet Hva Du Skal Se Etter

- Domener som vises som en tilfeldig streng med tegn som ikke gir mening, eller hva som synes å være en dato og klokkeslett.

- Mistenkelige lenker som omdirigerer til legitime nettsteder som google. C2-servere kan ofte kreve bestemte overskrifter eller forespørsler for å kommunisere en ondsinnet nyttelast. Når disse spesifikke forespørslene ikke er til stede, blir en bruker omdirigert til et nettsted som google.

Hva Kan Brukerne Gjøre?

- Rapporter mistenkelige domener til sikkerhetsteamet eller IT-avdelingen.

- ikke åpne uventede vedlegg, spesielt de fra ukjente kilder.

- ikke klikk på lenker fra uventede eller ukjente kilder.

- ikke aktiver makroer på vedlagte dokumenter uten å bekrefte at du kan gjøre det trygt fra avsenderen og IT-avdelingen.

- Kjør sikkerhetsprogramvare som kan bidra til å forhindre angrep av skadelig programvare.