szacowany czas odczytu: 4 minuty

w ciągu ostatniej dekady algorytmy generowania domen (DGA) stały się popularnym narzędziem dla podmiotów zagrożonych do dostarczania złośliwego oprogramowania, ponieważ stało się trudną techniką dla obrońców do przeciwdziałania atakom. Ponieważ te DGA stają się coraz bardziej wyrafinowane i coraz trudniejsze do wykrycia, zespół Zvelo Cyber Threat Intelligence zaleca zwiększenie świadomości, ponieważ przewidują, że będzie to wybitna metoda ataku stojąca za tym, co z pewnością będzie gwałtownym wzrostem liczby ataków, gdy Stany Zjednoczone zmierzają w cykl wyborów prezydenckich.

czym są algorytmy generowania domen (DGA)?

tradycyjnie złośliwe oprogramowanie miało zakodowane na stałe nazwy domen lub adresy IP, aby połączyć się bezpośrednio z serwerem Command and Control (C&C lub C2). W przeciwieństwie do tego, DGA używają algorytmów do okresowego generowania dużej liczby nazw domen, które działają jako punkty spotkania dla serwerów dowodzenia i kontroli złośliwego oprogramowania (MITRE ATT&CK T1568.002). Ponieważ atakujący musi zarejestrować tylko jedną z tysięcy domen wytwarzanych przez DGA w celu świadczenia usługi C2, wszystkie inne domeny służą jako rozproszenie uwagi, aby zalać strumień DNS żądaniami domen DGA — ułatwiając atakującym ukrycie i ochronę serwera C&C, który zostanie użyty do przeprowadzenia ataku.

typy DGA

jak zawsze podmioty zagrażające nadal zwiększają poziom zaawansowania, aby być o krok przed wykryciem. Chęć uniknięcia wykrycia skłoniła napastników do opracowania różnych rodzajów DGA, z których kilka podkreślamy poniżej.

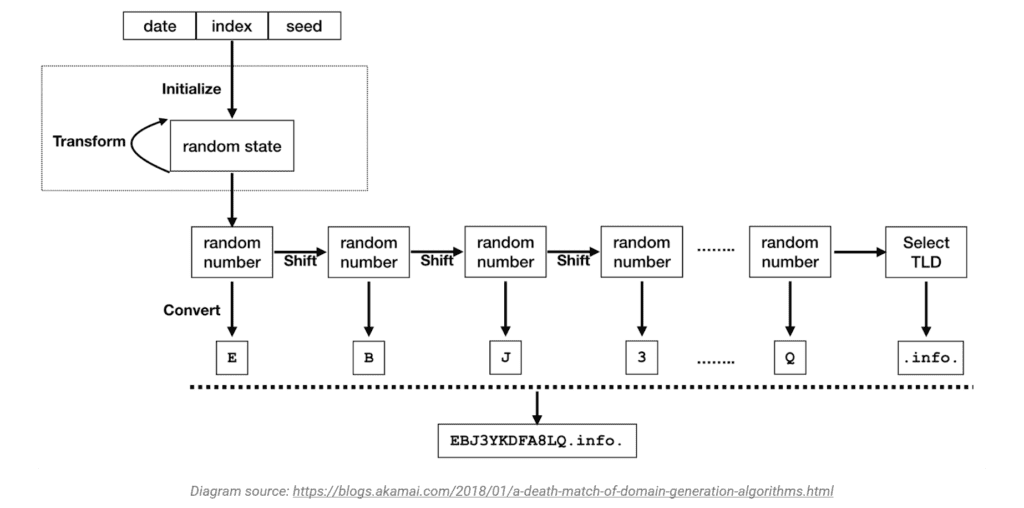

Generator pseudolosowy (PRNG). PRNG jest najbardziej powszechną i ogólną metodologią DGA. PRNG wykorzystuje deterministyczny generator losowych nasion do tworzenia sekwencji domen, które są przewidywalne zarówno dla atakującego, jak i złośliwego oprogramowania. Prngs często używa daty i czasu systemowego jako materiału siewnego.

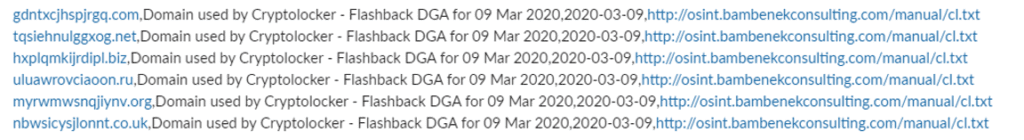

DGA Oparte Na Znakach. Ten typ jest najprostszy i używa losowego ziarna do wyboru alfabetu lub liczb do generowania nazw domen. Ponieważ są one najbardziej prymitywne, są również najłatwiejsze do wykrycia. Poniższy obraz przedstawia wygląd bazujących na znakach układów DGA.

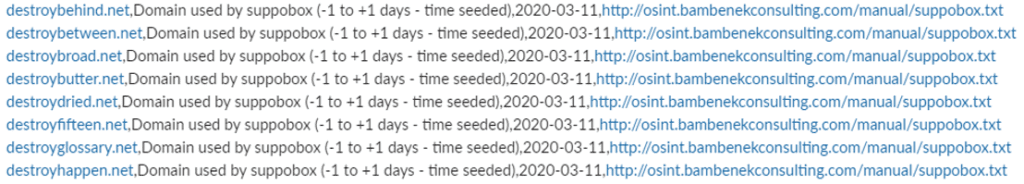

DGA Oparte Na Słownikach. Ten typ używa słów opartych na Słowniku i losowo łączy je, aby wygenerować domeny o losowym, nie czytelnym dla człowieka wyglądzie-co oznacza, że domeny te są trudniejsze do wykrycia przez systemy AI/ML, ponieważ mogą one bardzo przypominać legalne domeny. Na przykład poniższy obrazek pokazuje próbkę DGA opartych na słownikach, używanych przez złośliwe oprogramowanie z rodziny Suppobox.

Dgas O Wysokiej Kolizji. Ten typ ma silne kolizje z innymi DGA, a także legalne nazwy domen. Wysoka kolizja DGA generuje tysiące możliwych losowych domen, które prezentują się jako rdzeń 6-15 znaków w połączeniu z popularnymi domenami najwyższego poziomu (TLD), takimi jak .net, .org,. info itp. Struktura tych DGA zwiększa prawdopodobieństwo kolizji z legalnymi domenami.

zapobieganie atakom złośliwego oprogramowania

ataki złośliwego oprogramowania paliwowego DGAs, więc najlepszą obroną jest wczesne i ciągłe wykrywanie. Z punktu widzenia analizy zagrożeń i złośliwego wykrywania, opracowywanie DGA jest procesem ciągłym, który wykorzystuje zaawansowaną sztuczną inteligencję i Techniki uczenia maszynowego do szkolenia wyrafinowanych algorytmów, które mogą wykrywać wzorce tworzenia DGA. Jednak gdy tylko te wzorce zostaną wykryte, aktorzy zagrożeń wracają do pracy i ponownie przygotowują własne algorytmy, aby ponownie uniknąć wykrycia.

gdy zbliżamy się do końca lata, zespół Zvelo Cyber Threat Intelligence przewiduje nowy cykl DGA w celu uruchomienia wielu kampanii złośliwego oprogramowania. I, jak się spodziewamy, będzie to również eskalować, gdy Stany Zjednoczone wejdą w potencjalnie kontrowersyjny cykl wyborczy. Cyberbezpieczeństwo zawsze wymaga, aby użytkownicy posiadali podwyższony poziom świadomości. W tym celu Poniżej znajduje się kilka wskazówek, które mogą ostrzegać użytkowników o potencjalnych atakach złośliwego oprogramowania napędzanego DGA.

dowiedz się, czego szukać

- domeny, które pojawiają się jako losowy ciąg znaków, który nie ma sensu, lub to, co wydaje się być datą i godziną.

- podejrzane linki, które przekierowują do legalnych stron, takich jak google. Serwery C2 mogą często wymagać określonych nagłówków lub żądań, aby przekazać złośliwy ładunek. Gdy te konkretne żądania nie są obecne, użytkownik zostanie przekierowany do witryny takiej jak google.

Co Mogą Zrobić Użytkownicy?

- zgłoś podejrzane domeny swojemu zespołowi ds. bezpieczeństwa lub działowi IT.

- nie otwieraj nieoczekiwanych załączników, zwłaszcza tych z nieznanych źródeł.

- nie klikaj na linki z nieoczekiwanych lub nieznanych źródeł.

- nie włączaj makr na załączonych dokumentach bez potwierdzenia, że możesz to zrobić bezpiecznie od nadawcy i działu IT.

- Uruchom oprogramowanie zabezpieczające, które może pomóc w zapobieganiu atakom złośliwego oprogramowania.