wykładniczy wzrost Internetu w ciągu ostatnich 30 lat ujawnił niedociągnięcia w oryginalnym projekcie protokołu IP. Gdy internet zaczął szybko rozszerzać się od początkowego statusu badań sieci wojskowych do znaczenia komercyjnego, zapotrzebowanie na adresy IP (szczególnie w przestrzeni klasy B) gwałtownie wzrosło.

eksperci zaczęli się martwić o długoterminowe właściwości skalowania schematu adresów IP klas A, B i C i zaczęli rozważać sposoby modyfikacji zasad przypisywania IP i protokołów routingu, aby dostosować je do wzrostu. Doprowadziło to do utworzenia grupy Routing and Addressing (ROAD) przez Internet Engineering Task Force (IETF) na początku lat 90.w celu opracowania sposobów restrukturyzacji przestrzeni adresowej IP w celu zwiększenia jej żywotności. Grupa według IETF RFC 4632 zidentyfikowała trzy główne problemy:

- wyczerpanie przestrzeni adresowej sieci klasy B

- wzrost tabel routingu routerów internetowych poza pojemnością obecnego sprzętu i oprogramowania.

- ostatecznie wyczerpanie 32-bitowej przestrzeni adresowej sieci IPv4

jako środek krótko-i średnioterminowy, Grupa ROAD zaproponowała rozwiązanie, które umożliwi użycie „bezklasowych” systemów przypisywania adresów IP w celu spowolnienia wzrostu globalnych tabel routingu i zmniejszenia zużycia przestrzeni adresowej IPv4. To ostatecznie dało początek temu, co obecnie znamy jako bezklasowy Routing między domenami (CIDR) i maska podsieci o zmiennej długości (VLSM), która pozwala na większą elastyczność w tworzeniu podsieci, pokonując surowe reguły klas A, B i C. W tym przewodniku pomożemy Ci zrozumieć koncepcję VLSM i pokażemy, jak zaimplementować podsieci VLSM.

- podstawy VLSM

- Maska podsieci

- podsieci

- Supernetting

- Implementowanie podsieci VLSM

- Krok 1: ułóż sieci od największych do najmniejszych, jak pokazano w tabeli 4.0 poniżej:

- Krok 2: zaimplementuj podsieć VLSM dla największej sieci (LAN A)

- Krok 3: zaimplementuj podsieć VLSM dla drugiej największej sieci (LAN B)

- Krok 4: zaimplementuj podsieci VLSM dla SIECI LAN C

- Krok 5: zaimplementuj podsieci VLSM dla łącza A, B I C

- podsieci VLSM Najczęściej zadawane pytania

- Jak obliczyć VSLM?

- Co to znaczy, gdy mówi „IP nie w zakresie podsieci”?

- jak użycie VLSM wpłynęłoby na wybór protokołów routingu?

podstawy VLSM

aby w pełni zrozumieć koncepcję VLSM, najpierw musimy zrozumieć pojęcie maski podsieci, podsieci i Supernettingu.

Maska podsieci

maski podsieci są używane przez komputer do określania, czy komputer znajduje się w tej samej sieci, czy w innej sieci. Maska podsieci IPv4 to 32-bitowa Sekwencja jedynek (1), po której następuje blok zer (0). Jedynki oznaczają prefiks sieciowy, podczas gdy końcowy blok zer wyznacza identyfikator hosta. W skrócie używamy /24, co po prostu oznacza, że maska podsieci ma 24 jedynki, a reszta to zera.

|

zapis binarny

|

notacja dziesiętna

|

|

|---|---|---|

|

adres IP

|

||

|

maska podsieci

|

Tabela 1.0 adres IP i maska podsieci w formacie binarnym i dziesiętnym

podsieci

jak sama nazwa wskazuje, podsieci to proces dzielenia jednej dużej sieci na wiele małych sieci znanych jako podsieci. Głównym celem podsieci jest zmniejszenie przeciążenia sieci i poprawa efektywności wykorzystania stosunkowo małej przestrzeni adresowej sieci dostępnej zwłaszcza w IPv4.

Supernetting

Supernetting jest bezpośrednim przeciwieństwem podsieci, w którym wiele sieci jest połączonych w jedną dużą sieć znaną jako supernets. Supernetting zapewnia aktualizacje tras w najbardziej efektywny sposób, reklamując wiele tras w jednej reklamie, a nie pojedynczo.

głównym celem supernettingu jest uproszczenie lub podsumowanie decyzji dotyczących routingu sieci, aby zminimalizować koszty przetwarzania podczas dopasowywania tras i przestrzeń do przechowywania informacji o trasie w tabelach routingu. Tabela routingu jest podsumowaniem wszystkich znanych sieci. Routery udostępniają tabele routingu, aby znaleźć nową ścieżkę i znaleźć najlepszą ścieżkę do miejsca docelowego. Bez Supernettingu router będzie współdzielił wszystkie trasy z tabel routingu takimi, jakie są. Dzięki Supernetting podsumuje je przed udostępnieniem, co znacznie zmniejsza rozmiar aktualizacji routingu.

istnieją dwa podejścia do podsieci adresu IP dla sieci: Maska podsieci o stałej długości (FLSM) i maska podsieci o zmiennej długości (VLSM). W podsieciach FLSM wszystkie podsieci są jednakowej wielkości z taką samą liczbą identyfikatorów hosta. Dla każdej podsieci używana jest ta sama maska podsieci, a wszystkie podsieci mają tę samą liczbę adresów. Wydaje się być najbardziej marnotrawny, ponieważ wykorzystuje więcej adresów IP niż jest to konieczne.

VLSM to strategia projektowania podsieci, która pozwala wszystkim Mask podsieci mieć zmienne rozmiary. W podsieci VLSM administratorzy sieci mogą podzielić przestrzeń adresową IP na podsieci o różnych rozmiarach i przydzielić ją w zależności od indywidualnych potrzeb w sieci. Ten typ podsieci sprawia, że bardziej efektywne wykorzystanie danego zakresu adresów IP. VLSM jest standardem defacto dla tego, jak każda sieć jest obecnie projektowana. Tabela 2.0 poniżej zawiera podsumowanie różnic między podsieciami FLSM i VLSM. VLSM jest obsługiwany przez następujące protokoły: Open Shortest Path First (OSPF), Enhanced Interior Gateway Router Protocol (EIGRP), Border Gateway Protocol (BGP), Routing Information Protocol (RIP) w wersji 2 i 3 oraz Intermediate System-to-Intermediate System (IS-IS). Musisz skonfigurować router dla VLSM za pomocą jednego z tych protokołów.

|

podsieć FLSM (maski podsieci o stałej długości)

|

podsieć VLSM (maski podsieci o zmiennej długości)

|

|---|---|

|

staromodny

|

nowoczesne

|

|

podsieci mają jednakowy rozmiar

|

podsieci mają zmienny rozmiar.

|

|

podsieci mają taką samą liczbę hostów

|

podsieci mają zmienną liczbę hostów

|

|

obsługuje zarówno protokoły routingu klasowego, jak i bezklasowego

|

obsługuje tylko protokoły routingu bezklasowego

|

|

marnuje więcej adresów IP

|

marnuje mniej adresów IP

|

|

podsieci używają tej samej maski podsieci

|

podsieci używają różnych podsieci maski

|

|

Prosta konfiguracja i administracja

|

kompleksowa konfiguracja i administracja

|

tabela 2.0 różnice między podsieciami FLSM i VLSM

teraz wyobraź sobie ten scenariusz: John został właśnie zatrudniony jako administrator sieci w nowej firmie z sześcioma działami. Oczekuje się, że stworzy sześć oddzielnych podsieci, po jednej dla każdego działu. W tym celu otrzymał adres sieci prywatnej klasy A 10.0.0.0; z tego, co widać, ma dużo miejsca na adresy IP i nawet nie może sobie wyobrazić, że kiedykolwiek zabraknie mu adresów IP. Z tego powodu John zastanawiał się, dlaczego powinien zawracać sobie głowę procesem projektowania VLSM. Czy powinien korzystać z projektu sieci VLSM lub FLSM? Odpowiedź jest prosta. Tworząc przyległe bloki prawidłowych adresów do określonych obszarów sieci, może on łatwo podsumować Sieć i ograniczyć aktualizacje tras za pomocą protokołu routingu do minimum. Dlaczego ktoś chciałby reklamować kilka sieci między budynkami, skoro można po prostu wysłać jedną skróconą trasę między budynkami i osiągnąć ten sam wynik?

poza tym marnowanie przestrzeni adresowej IP w sieci publicznej ma zarówno konsekwencje techniczne, jak i ekonomiczne. Od strony technicznej przyspiesza wyczerpanie, a od strony ekonomicznej kosztuje dużo pieniędzy, ponieważ publiczne adresy IP sieci są drogie. Dlatego wprowadzenie VLSM pozwoliło na przydzielenie adresu IP mniejszemu blokowi.

Implementowanie podsieci VLSM

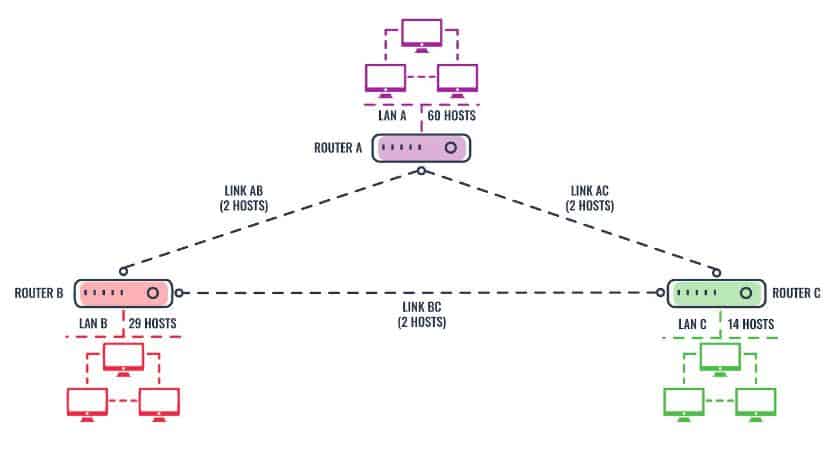

rozpoczniemy tę sekcję od próby rozwiązania praktycznego problemu VLSM. Wyobraź sobie, że niedawno zostałeś zatrudniony jako Inżynier sieciowy w Braxton Investment Limited. Korzystając z techniki VLSM, Zaprojektuj plan IP dla firmy o zakresie IP 192.168.4.0 / 24. Sieć firmy składa się z trzech sieci lokalnych: LAN A, LAN B i LAN C, jak pokazano na rysunku 2.0 poniżej. Te trzy sieci LAN są połączone trzema łączami szeregowymi: Link AB, Link BC i Link AC.

jednym z najprostszych sposobów rozwiązania problemów VLSM jest użycie wykresu podsieci, takiego jak ten pokazany w tabeli 3.0 poniżej. Użyjemy tego wykresu do rozwiązania powyższego problemu

|

podsieć

|

|||||||||

|

gospodarz

|

|||||||||

|

Maska podsieci

|

tabela 3.0 Wykres podsieci VLSM

jak widać na diagramie, mamy sześć sieci LAN A, LAN B, Lan C i link a, link B i link C. łącza A, B i C to również trzy oddzielne sieci, a każda wymaga dwóch identyfikatorów hosta. Dlatego naszym zadaniem jest zaprojektowanie planu IP dla każdej z sześciu sieci zgodnie z ich ustalonymi rozmiarami przy użyciu metody podsieci VLSM. Potrzebujemy pięciu kroków, aby rozwiązać problem:

Krok 1: ułóż sieci od największych do najmniejszych, jak pokazano w tabeli 4.0 poniżej:

|

nazwa sieci LAN

|

nr hosta

|

|---|---|

|

LAN A

|

|

|

LAN B

|

|

|

LAN C

|

|

|

Link AB

|

|

|

Link AC

|

|

|

Link BC

|

tabela 4.0 sieć LAN ułożona według liczby hostów

Krok 2: zaimplementuj podsieć VLSM dla największej sieci (LAN A)

największa sieć LAN a wymaga 60 hostów. Z sekcji Host (wiersz) naszego wykresu podsieci poniżej, najbliżej wymaganego 60 hostów jest 64, co odpowiada 4 podsieciom i nowej wartości CIDR /26 (kolumna jest pogrubiona). Na podstawie tych istotnych informacji zbudujemy nową tabelę zawierającą identyfikator sieci, maskę podsieci w notacji CIDR, użyteczną i nazwę dotkniętej sieci lokalnej. Należy pamiętać, że pierwszy identyfikator hosta jest zarezerwowany dla identyfikatora sieci, a ostatni identyfikator hosta jest zarezerwowany dla identyfikatora transmisji, więc całkowita liczba użytecznych identyfikatorów hosta dla każdej podsieci w tym konkretnym przypadku wynosi 62 (64-2).

|

Podsieć

|

|||||||||

|

Właściciel

|

|||||||||

|

Maska podsieci

|

biorąc pod uwagę zakres IP: 192.168.4.0/24

|

identyfikator sieci

|

Maska podsieci

|

Total Host

|

użyteczny zakres hosta

|

Nazwa sieci LAN

|

|---|---|---|---|---|

|

192.168.4.1–192.168.4.62

|

LAN A

|

|||

|

bez przydziału |

||||

|

bez przydziału |

||||

|

bez przydziału |

tabela 5.0 plan IP dla SIECI LAN a (60 hostów)

teraz wymieńmy identyfikator sieci dla każdej podsieci. Należy pamiętać, że zmienia się tylko czwarty oktet; pierwsze trzy oktety pozostają takie same:

- pierwszy identyfikator sieci to zawsze oryginalny podany identyfikator, który wynosi 192.168.4.0

- drugi identyfikator sieci to 192.168.4.64

- trzeci identyfikator sieci to 192.168.4.128

- czwarty identyfikator sieci to 192.168.4.192

oto wzór: pierwszy identyfikator sieci jest zawsze oryginalny. Następny identyfikator sieci jest uzyskiwany przez dodanie 64 do poprzedniego. Możemy przypisać dowolną z tych podsieci do SIECI LAN a, ponieważ wszystkie są równe, ale dla uproszczenia, przypisujemy pierwszą podsieć (192.168.4.0) do SIECI LAN A. pozostałe trzy dostępne podsieci mogą być oznaczone jako nieprzypisane i zarezerwowane do przyszłego użytku. Zakończyliśmy zadanie zaprojektowania planu IP dla największej sieci LAN-LAN B.

Krok 3: zaimplementuj podsieć VLSM dla drugiej największej sieci (LAN B)

druga co do wielkości sieć, LAN B, wymaga 29 hostów. Minimalna liczba hostów, które mogą zaspokoić LAN B z 29 hostami na naszym wykresie podsieci to 32. Odpowiada to ośmiu podsieciom i nowej wartości CIDR równej /27 (kolumna jest pogrubiona).

teraz wybierz pierwszą nieprzypisaną dużą podsieć w tabeli 5.0 powyżej i podzielić na dwie mniejsze podsieci. To daje nam 192.168.4.64 i 192.168.4.96 oznaczone na Zielono w tabeli 6.0 poniżej. Ponownie wzór jest prosty: pierwszy identyfikator sieci jest zawsze oryginalny. Następny identyfikator sieci jest uzyskiwany przez dodanie 32 do poprzedniego. Następnie możemy przypisać 192.168.4.64 DO SIECI LAN B i oznaczyć drugi (192.168.4.96) jako nieprzypisany i zarezerwowany do przyszłego użytku. Zakończyliśmy projektowanie planu IP dla SIECI LAN A.

|

Podsieć

|

|||||||||

|

Właściciel

|

|||||||||

|

Maska podsieci

|

|

identyfikator sieci

|

Maska podsieci

|

Total Host

|

użyteczny zakres hosta

|

Nazwa sieci LAN

|

|---|---|---|---|---|

|

192.168.4.65 – 192.168.4.94

|

LAN B

|

|||

|

bez przydziału |

tabela 6.0 plan IP dla SIECI LAN B (29 hostów)

Krok 4: zaimplementuj podsieci VLSM dla SIECI LAN C

ten krok powtarza powyższy proces. Minimalna liczba hostów, które mogą zaspokoić LAN C z 14 hostami na naszym wykresie podsieci to 16. Odpowiada to 16 podsieci i nowej wartości CIDR równej /28 (kolumna jest pogrubiona).

teraz wybierz pierwszą niepodpisaną podsieć w tabeli 6.0 powyżej i podzielić na dwie mniejsze podsieci. To daje nam 192.168.4.96 i 192.168.4.112 w tabeli 7.0 poniżej. Ponownie wzór jest prosty: pierwszy identyfikator sieci jest zawsze oryginalny. Następny identyfikator sieci jest uzyskiwany przez dodanie 16 do poprzedniego. Następnie możemy przypisać 192.168.4.96 do LAN C i oznaczyć drugi (192.168.4.112) jako nieprzypisany i zarezerwowany do przyszłego użytku. Zakończyliśmy projektowanie planu IP dla SIECI LAN C.

|

Podsieć

|

|||||||||

|

Właściciel

|

|||||||||

|

Maska podsieci

|

|

identyfikator sieci

|

Maska podsieci

|

Total Host

|

użyteczny zakres hosta

|

Nazwa sieci LAN

|

|---|---|---|---|---|

|

192.168.4.97– 192.168.4.110

|

LAN C

|

|||

|

bez przydziału |

tabela 7.0 plan IP dla SIECI LAN C (14 hostów)

Krok 5: zaimplementuj podsieci VLSM dla łącza A, B I C

ostatnim krokiem jest przypisanie trzech mniejszych podsieci dla łącza szeregowego A, B i C. każde łącze wymaga dwóch identyfikatorów hosta. Dlatego minimalna liczba hostów, które mogą łączyć się z dwoma hostami na naszym wykresie podsieci, wynosi cztery. Odpowiada to 64 podsieci i nowej wartości CIDR /30 na naszym wykresie podsieci (kolumna jest pogrubiona).

teraz wybierz niepodpisaną podsieć w tabeli 7.0 powyżej i podziel na cztery mniejsze podsieci, aby pomieścić podsieci dla trzech łączy szeregowych. Daje nam to cztery unikalne adresy IP, jak pokazano w tabeli 8.0 poniżej.

|

Podsieć

|

|||||||||

|

Właściciel

|

|||||||||

|

Maska podsieci

|

|

identyfikator sieci

|

Maska podsieci

|

Total Host

|

użyteczny zakres hosta

|

Nazwa sieci LAN

|

|---|---|---|---|---|

|

192.168.4.113–192.168.4.114

|

LINK AB

|

|||

|

192.168.4.117–192.168.4.118

|

LINK AC

|

|||

|

192.168.4.121–192.168.4.122

|

LINK BC

|

|||

|

bez przydziału |

tabela 8.0 plan IP dla łącza A, B I C (po 2 hosty)

ponownie oto wzór: pierwszy identyfikator sieci jest zawsze oryginalny. Następny identyfikator sieci jest uzyskiwany przez dodanie czterech do poprzedniego. Następnie możemy przypisać trzy pierwsze adresy IP odpowiednio do połączenia A, B I C, a ostatni (192.168.4.124) zaznaczyć jako nieprzypisany i zarezerwowany do przyszłego użytku. Zakończyliśmy projektowanie planu IP dla łącza A, B I C, a nawet całej sieci. Poniższa tabela przedstawia kompletny plan IP dla Braxton Investment Limited.

|

identyfikator sieci

|

Maska podsieci

|

Total Host

|

użyteczny zakres hosta

|

Nazwa sieci LAN

|

|---|---|---|---|---|

|

192.168.4.1–192.168.4.62

|

LAN A

|

|||

|

192.168.4.65 – 192.168.4.94

|

W

|

|||

|

192.168.4.97– 192.168.4.110

|

Z

|

|||

|

192.168.4.113–192.168.4.114

|

LINK AB

|

|||

|

192.168.4.117–192.168.4.118

|

LINK AC

|

|||

|

192.168.4.121–192.168.4.122

|

LINK BC

|

tabela 9.0 Plan IP dla Braxton Investment limited

VLSM jest kluczową techniką w nowoczesnym projektowaniu sieci. Jeśli chcesz projektować i wdrażać skalowalne i wydajne sieci, zdecydowanie powinieneś opanować sztukę podsieci VLSM. Jednym z kluczowych celów podsieci VLSM W IPv4 jest poprawa efektywności wykorzystania dostępnej przestrzeni. To udało się utrzymać go w ciągu ostatnich 30 lat. Jednak 25 listopada 2019 r. RIPE Network Coordination Centre ogłosiło, że dokonało ostatecznej /22 alokacji adresów IPv4 i oficjalnie zabrakło adresów IPv4. Długoterminowym rozwiązaniem na ewentualne wyczerpanie 32-bitowej sieciowej przestrzeni adresowej IPv4 jest 64-bitowy protokół IPv6.

podsieci VLSM Najczęściej zadawane pytania

Jak obliczyć VSLM?

najprostszym sposobem obliczenia VLSM jest użycie wykresu podsieci, takiego jak ten pokazany w tabeli 3.0 powyżej, a następnie wykonanie poniższych kroków:

- ułóż wymagania dotyczące adresów IP w porządku malejącym, jak ten pokazany w tabeli 4.0 powyżej

- za pomocą wykresu podsieci, Przypisz odpowiednie maski podsieci do każdej podsieci na podstawie wymaganej liczby hostów.

- Przydziel jedną z wynikowych podsieci do wyznaczonej sieci LAN i zarezerwuj resztę do wykorzystania w przyszłości

- Wybierz następną dostępną podsieć z kroku 3 powyżej i powtórz proces podsieci za pomocą wykresu, aż dojdziesz do ostatniej sieci na liście

- Przejrzyj i udokumentuj podsumowanie podsieci

zobacz sekcję „Implementowanie podsieci VLSM” powyżej, aby uzyskać szczegółowe wyjaśnienie.

Co to znaczy, gdy mówi „IP nie w zakresie podsieci”?

„IP nie w zakresie podsieci” oznacza po prostu, że próbujesz użyć adresu IP, który nie należy do bloku IP zdefiniowanego przez daną maskę podsieci. Na podstawie naszego powyższego przykładu VLSM, jeśli adres sieciowy i maska podsieci dla SIECI LAN B to odpowiednio 192.168.4.0 i 255.255.255.192 (/26) i próbujesz użyć adresu ip 192.168.2.2, otrzymasz błąd „ip nie w zakresie podsieci”. Jedynymi użytecznymi adresami IP hosta w zakresie są 192.168.4.1–192.168.4.62, jak pokazano w tabeli 9.0.

jak użycie VLSM wpłynęłoby na wybór protokołów routingu?

cóż, zła wiadomość jest taka, że nie wszystkie protokoły routingu obsługują VLSM. Klasowe protokoły routingu, takie jak RIPv1 i IGRP, nie obsługują VLSM. Dlatego ważne jest, aby skonfigurować router dla VLSM za pomocą jednego z obsługiwanych protokołów. Ale dobrą wiadomością jest to, że wszystkie obecne generacje protokołów routingu, takich jak RIPv2/V3, OSPF, IS-IS, EIGRP, BGP, a nawet trasy statyczne, są bezklasowe i dlatego obsługują VLSM.