du kan använda verktygen i den här artikeln för att centralisera dina Windows-händelseloggar från flera servrar och stationära datorer. Genom att administrera dina loggar korrekt kan du spåra dina systems hälsa, hålla dina loggfiler säkra och filtrera innehållet för att hitta specifik information.

- Varför Centralisera Loggar?

- Windows Event Subscription

- Exempelsystem

- Setup

- Aktivera Windows Remote Management Service

- konfigurera tjänsten Windows Event Collector

- konfigurera gruppen Händelseloggläsare

- konfigurera Windows-brandväggen

- skapa en prenumeration

- verifiera händelser på Collector-datorn

- skapa en anpassad vy (valfritt)

- Windows-Loggningstjänster

- installera nxlog

- konfigurera NXLog

- Filloggar

- IIS-loggar

- SQL Server felloggar

- vidarebefordran av loggar till en Server

- kryptera loggar med TLS

Varför Centralisera Loggar?

centralisera dina loggar sparar tid och ökar tillförlitligheten i dina loggdata. När Windows-loggfiler lagras lokalt på varje server måste du logga in individuellt på var och en för att gå igenom dem och leta efter eventuella fel eller varningar. Om servern inte svarar kan du ha tur. Om du inte är säker på vilka servrar som påverkas måste du jaga igenom var och en, vilket kan ta lång tid i stora nätverk. Loggfilerna är också säkrare på en central plats eftersom även när dina instanser avslutas eller dina filer raderas (avsiktligt eller oavsiktligt), centraliserade säkerhetskopior av dina loggar påverkas inte.

Windows Event Subscription

det är möjligt för en Windows-server att vidarebefordra sina händelser till en collector-server. I det här scenariot blir collector-servern ett centralt arkiv för Windows-loggar från andra servrar (kallade händelsekällor) i nätverket. Strömmen av händelser från en källa till en samlare kallas en prenumeration.

den här proceduren visar hur du ställer in den. Dessa steg fungerar på Windows Server 2008 R2, Windows Server 2012 och Windows Server 2019.

Exempelsystem

vi använder två Active Directory-Domänanslutna Windows Server 2012-system. Domännamnet är mytestdomain.com och båda maskinerna är registrerade hos domänen.

Källserver MYTESTSQL är värd för en SQL Server 2014-instans. Collector server MYTESTSERVER fungerar som en händelseloggsabonnent för att centralisera alla SQL Server-relaterade loggar från MYTESTSQL.

Setup

Aktivera Windows Remote Management Service

Windows Remote Management (WinRM) är ett protokoll för utbyte av information mellan system i din Infrastruktur. Du måste aktivera det på var och en av dina källdatorer för att utbyta loggfiler.

- fjärr logga in på källdatorn (MYTESTSQL) som en lokal eller domänadministratör.

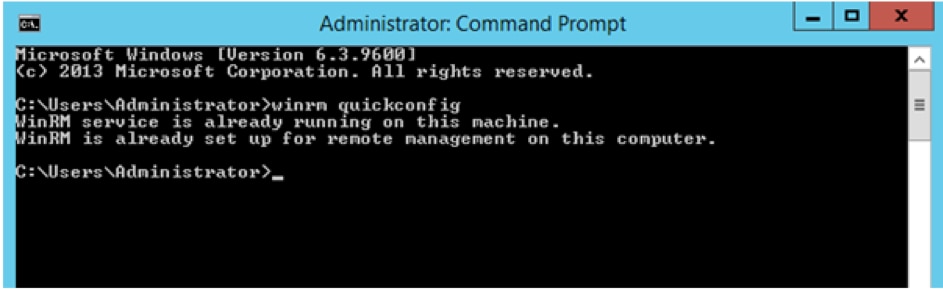

- Aktivera Windows Remote Management Service från en kommandotolk:

winrm quickconfig

om den redan körs visas ett meddelande som liknar det här exemplet.

konfigurera tjänsten Windows Event Collector

du måste aktivera tjänsten Windows Event Collector på din collector-server så att den kan ta emot loggar från dina källor.

- fjärr logga in på collector datorn (MYTESTSERVER) som en lokal eller domänadministratör.

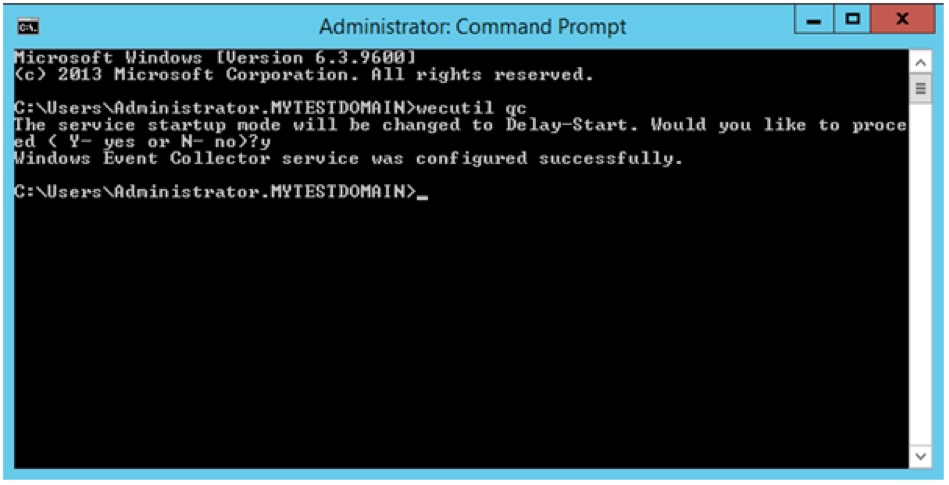

- konfigurera Windows Event Collector-tjänsten från en kommandotolk:

wecutil qcin

om du uppmanas som exemplet trycker du på y

konfigurera gruppen Händelseloggläsare

som standard är vissa loggar begränsade till administratörer. Detta kan orsaka problem vid mottagning av loggar från andra system. För att undvika detta kan du ge åtkomst till collector-datorn genom att lägga till den i gruppen Händelseloggläsare.

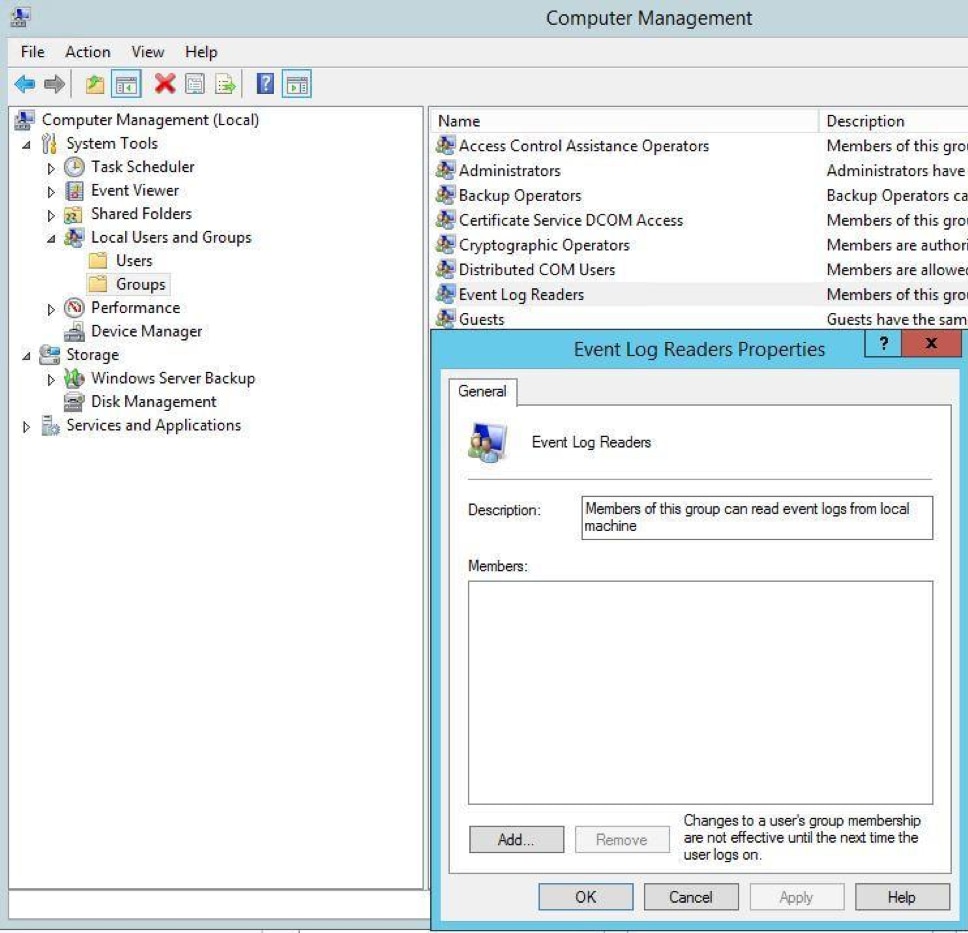

- gå tillbaka till källdatorn (MYTESTSQL).

- Öppna Serverhanteraren.

- Öppna Datorhantering.

- expandera noden Lokala användare och grupper från navigeringsfönstret och välj grupper.

- dubbelklicka på Händelseloggläsare.

- klicka på Lägg till för att öppna dialogrutan Välj användare, datorer, Servicekonton eller grupper.

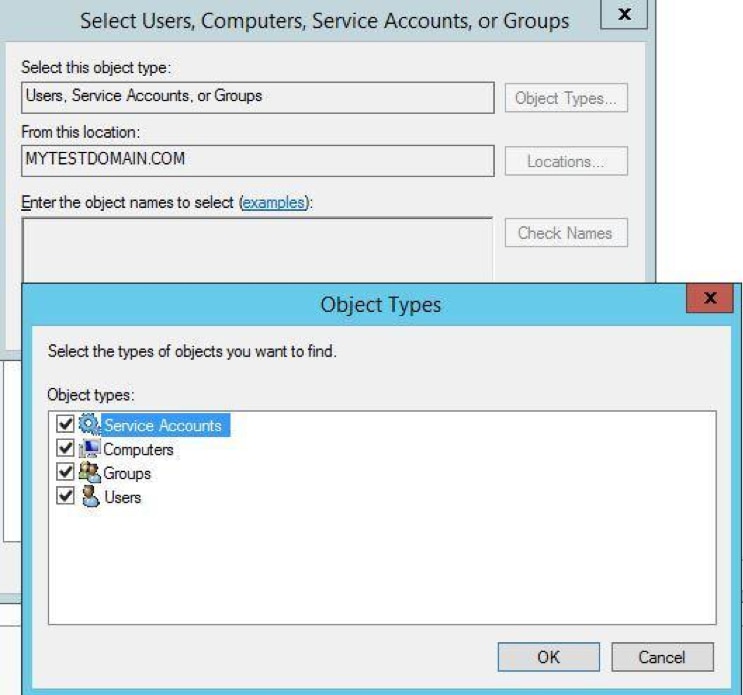

- Klicka På Objekttyper.

- kontrollera datorer och klicka på OK.

- ange MYTESTSERVER som objektnamn och klicka på Kontrollera namn. Om datorkontot hittas bekräftas det med en understrykning.

- klicka på OK två gånger för att stänga dialogrutorna.

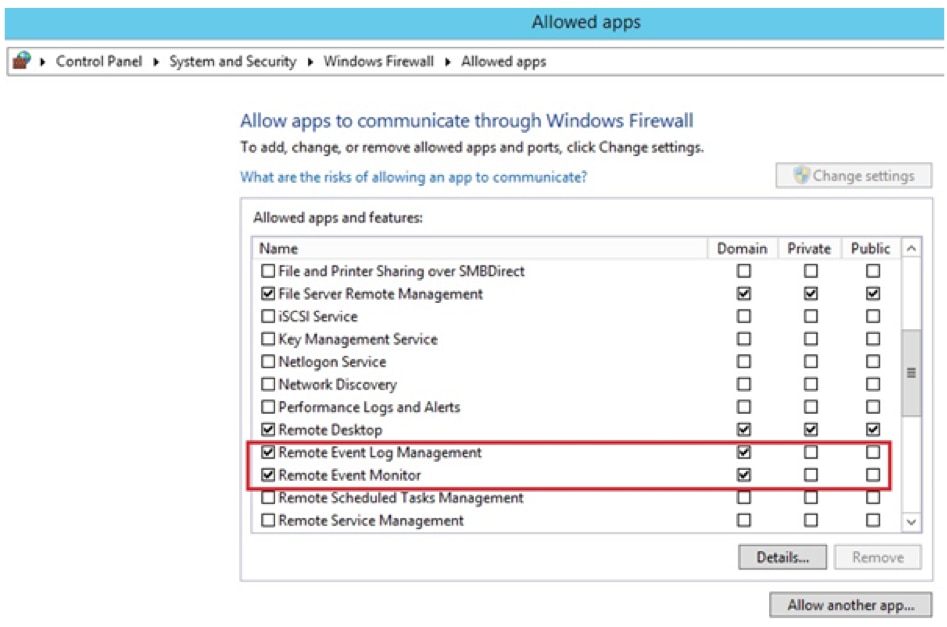

konfigurera Windows-brandväggen

om källdatorn kör Windows-brandväggen, se till att den tillåter hantering av Fjärrhändelseloggar och Fjärrövervakningstrafik.

skapa en prenumeration

Prenumerationer definierar förhållandet mellan en samlare och en källa. Du kan konfigurera en samlare för att ta emot händelser från valfritt antal källor (en källinitierad prenumeration) eller ange en begränsad uppsättning källor (en samlarinitierad prenumeration). I det här exemplet skapar vi en collector-initierad prenumeration eftersom vi vet vilka datorloggar vi vill ta emot.

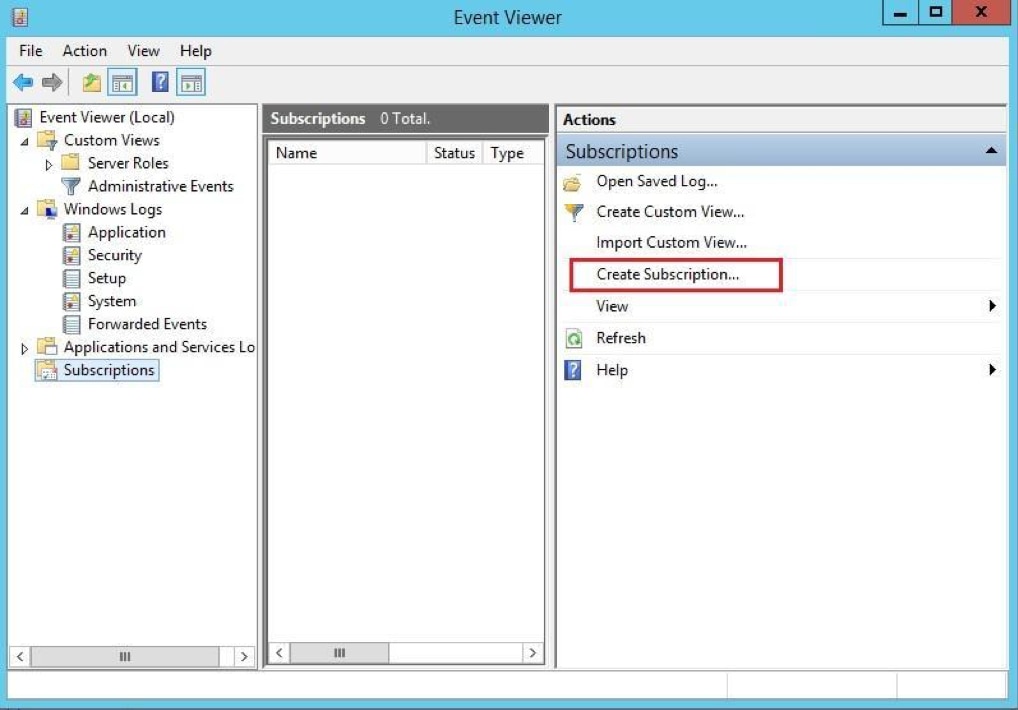

- starta Loggboken programmet på collector server MYTESTSERVER.

- Välj prenumerationer i navigeringsfönstret

- klicka på Skapa prenumeration i åtgärdsfönstret.

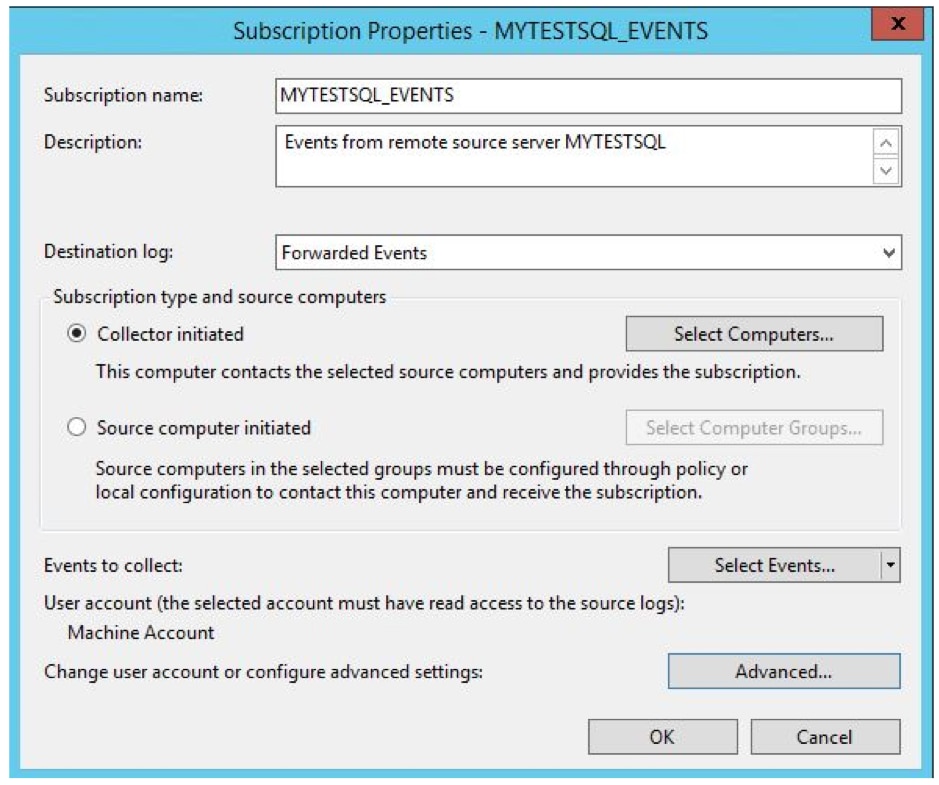

- på Prenumerationsegenskaperna anger du följande som visas i exemplet:

Prenumerationsnamn: MYTESTSQL_EVENTS

beskrivning: händelser från fjärrkällserver MYTESTSQL

Destinationslogg: Vidarebefordrade händelser

Välj Collector initiated och klicka på Välj datorer för att öppna dialogrutan datorer.

- Klicka På Lägg Till Domändatorer.

- ange MYTESTSQL som objektnamn och klicka på Kontrollera namn. Om datorn hittas bekräftas den med en understrykning.

- klicka på OK.

- klicka på OK för att återgå till Prenumerationsegenskaperna.

- klicka på Välj händelser för att öppna Frågefiltret och ange följande för att ställa in fjärrservern för att vidarebefordra alla programhändelser från de senaste 24 timmarna:

loggad: Senaste 24 timmarna

kontrollera alla Evenemangsnivåer

Välj efter logg

händelseloggar: Välj program från listrutan

- klicka på OK för att återgå till Prenumerationsegenskaperna.

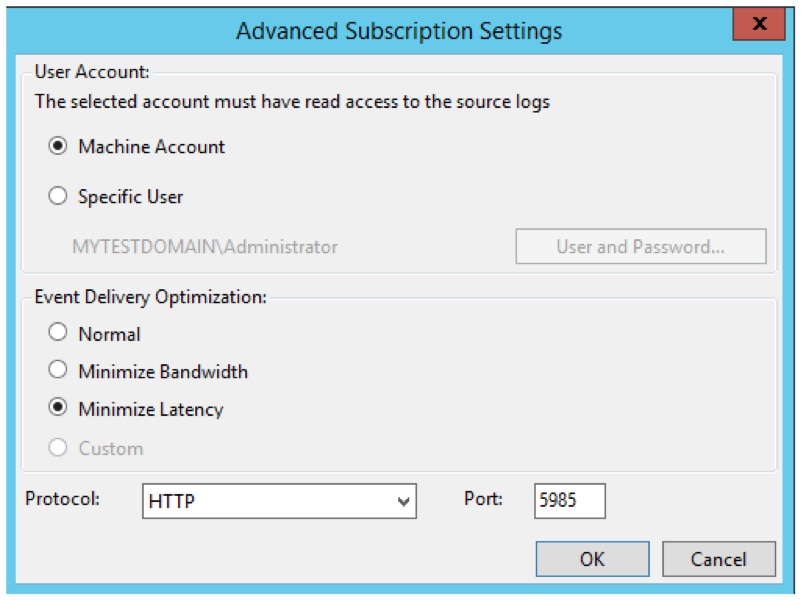

- klicka på Avancerat för att öppna de avancerade Prenumerationsinställningarna och ange följande:

Välj Maskinkonto

välj minimera latens

protokoll: HTTP

Port: 5985

- klicka på OK för att återgå till Prenumerationsegenskaperna.

- klicka på OK för att stänga.

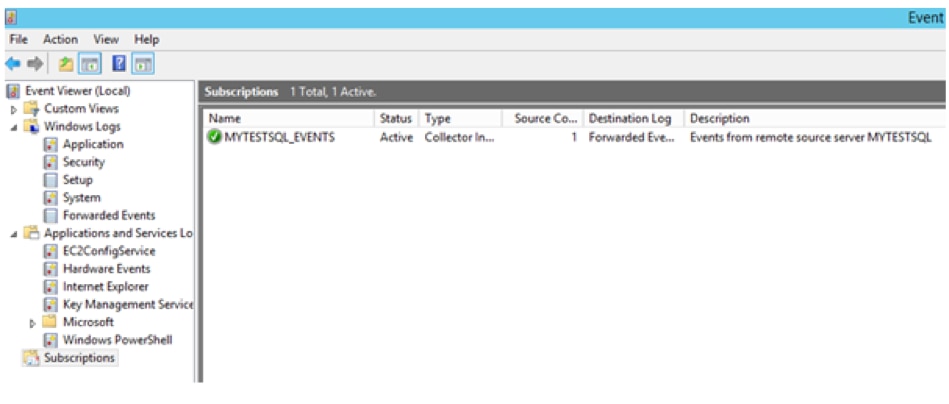

prenumerationsnoden I collector computer event viewer visar nu den nya prenumerationen.

verifiera händelser på Collector-datorn

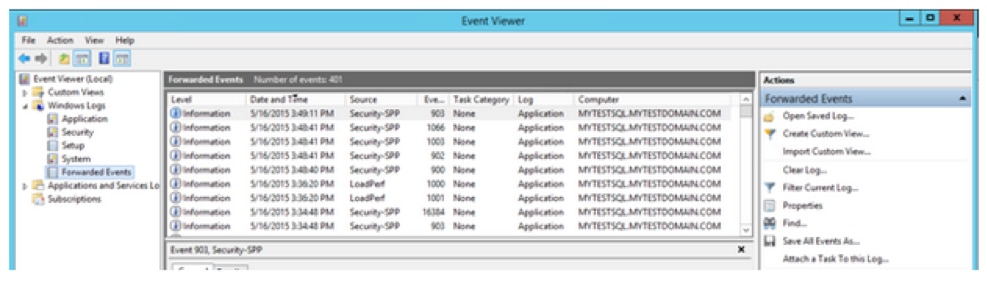

Välj vidarebefordrade händelser från navigeringsfönstret på collector-datorn.

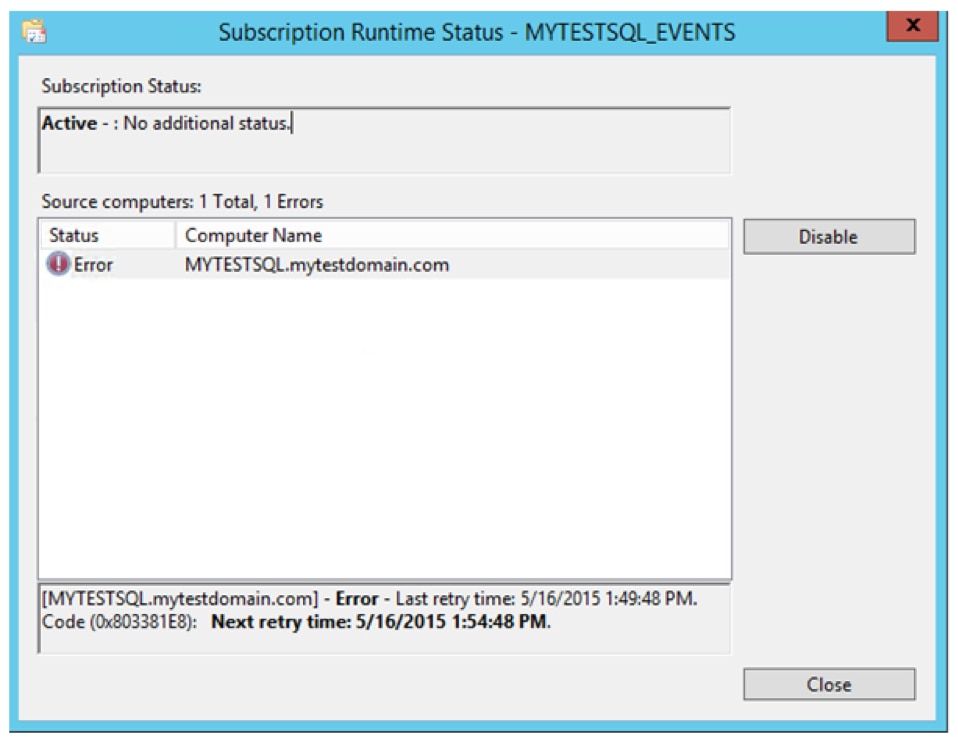

kolumnen dator i informationsfönstret indikerar att händelserna kommer från fjärrdatorn MYTESTSQL.MYTESTDOMAIN.COM. du kan aktivera eller inaktivera collector-prenumerationen genom att högerklicka på prenumerationen och välja Inaktivera. Status för prenumerationen visas sedan som inaktiverad i huvudfönstret. Ett aktivt samlarabonnemang betyder inte att det lyckas. För att se om samlaren kan ansluta till källan, högerklicka på prenumerationen och välj Runtime Status. I det här exemplet kan samlaren inte ansluta till källan. Som standard försöker den igen var femte minut.

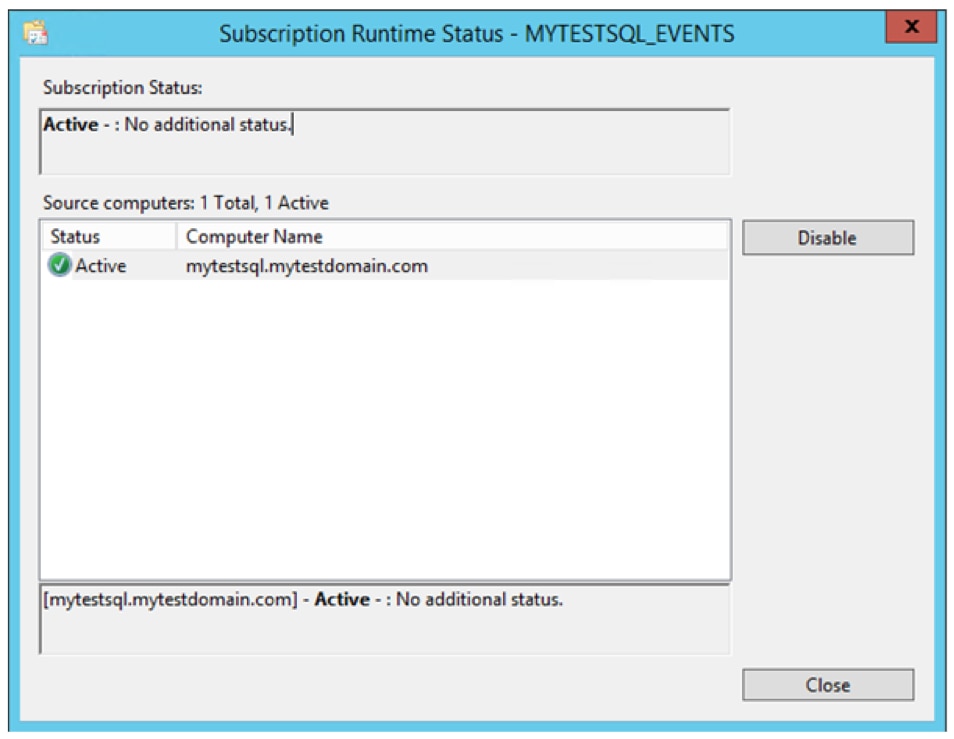

om allt är OK visar status för Prenumerationskörning en grön bock med aktiv status.

skapa en anpassad vy (valfritt)

när händelserna har vidarebefordrats kan du skapa anpassade vyer för att se de konsoliderade händelserna. Du kan till exempel skapa en anpassad vy för felhändelser. I det här exemplet skapas en anpassad vy för SQL Server–relaterade meddelanden. En samlardator kan vara värd för tusentals poster från dussintals servrar. Med en anpassad vy kan du skapa ordning från en överbelastning av information. Detaljerade steg finns i avsnittet Skapa en anpassad vy i grunderna för Windows-loggning.

Windows-Loggningstjänster

det finns flera Windows-tjänster som du kan använda för att centralisera alla dina loggningsdata till en extern loggningstjänst. Dessa tjänster skickar loggar över syslog till en plattformsoberoende logg server eller molnbaserad loggning tjänst som SolarWinds Bisexual Loggly.

vi rekommenderar NXLog, en populär, fritt nedladdningsbar tjänst som körs i bakgrunden. Alternativt finns det syslog-ng och Snare, som är tjänster som samlar in dina loggfiler. Alla dessa tjänster ger extra professionellt stöd mot en avgift.

installera nxlog

detta exempel installerar och konfigurerar NXlog för att paketera dina loggfiler.

hämta och installera den aktuella versionen av NXlog. Nedladdningen innehåller ett intuitivt installationsprogram. När installationen är klar öppnar du konfigurationsfilen. Som standard finns nxlog-konfigurationsfilen på C:/Program filer (x86)/nxlog/conf / nxlog.conf

du kan skapa olika typer av konfigurationsmoduler.

- ingångar för källan till dina loggar

- utgångar för var du ska skicka loggarna

- rutter för att mappa dina ingångar till dina utgångar

när du gör ändringar i nxlog-konfigurationsfilen måste du starta om nxlog-tjänsten.

konfigurera NXLog

detta exempel ändrar nxlog-konfigurationsfilen för att centralisera dina Windows-händelseloggar. Lägga till kodavsnittet nedan till slutet av din nxlog.conf-filen aktiverar modulen och ger den namnet ”eventlog”. Im_msvistalog-inmatningsmodulen skickar nya poster till Windows-händelseloggen, inklusive system -, maskinvaru -, applikations-och säkerhetsrelaterade händelser.

# Windows Event Log<Input eventlog># Uncomment im_msvistalog for Windows Vista/2008 and laterModule im_msvistalog# Uncomment im_mseventlog for Windows XP/2000/2003# Module im_mseventlog# If you prefer to send events as JSON dataExec $Message = to_json();</Input>

Filloggar

NXLog kan användas för att läsa loggar filer som lagras på en enhet. I det här exemplet är filnamnet FILE1. SavePos TRUE innebär att NXLog kommer att spåra sin nuvarande plats i loggfilen vid exit. Exec $Message = $raw_event betyder att NXLog kommer att ta in raw-loggmeddelandet utan att tillämpa någon ytterligare formatering. Filnamnet kan också innehålla kataloger eller vilda kort.

<Input FILE1>Module im_fileFile "FILE1"SavePos TRUEExec $Message = $raw_event;</Input>

IIS-loggar

som vi täckte i avsnittet Windows Loggningsgrunder innehåller IIS-loggar åtkomstloggar lagrade i W3C-format. Vi rekommenderar att du konverterar dem till JSON-format för enkel bearbetning av ett logghanteringsverktyg. NXLog kan göra denna konvertering med W3C-tillägget. Se till att du använder rätt format i konfigurationsfilen, så parsningen sker korrekt, och du inkluderar loggfiler från alla dina webbplatser.

<Extension w3c>Module xm_csvFields $date, $time, $s-ip, $cs-method, $cs-uri-stem, $cs-uri-query, $s-port, $cs-username, $c-ip, $csUser-Agent, $cs-Referer, $sc-status, $sc-substatus, $sc-win32-status, $time-takenFieldTypes string, string, string, string, string, string, integer, string, string, string, string, integer, integer, integer, integerDelimiter ' 'QuoteChar '"'EscapeControl FALSEUndefValue -</Extension># Convert the IIS logs to JSON and use the original event time<Input IIS_Site1>Module im_fileFile "C:/inetpub/logs/LogFiles/W3SVC1/u_ex*"SavePos TRUEExec if $raw_event =~ /^#/ drop();else{w3c->parse_csv();$SourceName = "IIS";$Message = to_json();}</Input>

SQL Server felloggar

SQL Server är Microsofts flaggskeppsdatabasplattform i företagsklass. Den levereras i en svit av databas och datalager verktyg. SQL Server har vanligtvis sina egna loggar som sparats i programmets installationskatalog i Windows-filsystemet. Standardplatsen för SQL Server 2012 är C:/Program filer / Microsoft SQL Server / MSSQL11.Mssqlserver / MSSQL / Log. Loggposterna skickas också till Windows-händelseloggen.

SQL Server-operationer som säkerhetskopiering och återställning, query timeouts eller långsam i/Os är därför lätta att hitta från Windows-programhändelseloggen, medan säkerhetsrelaterade meddelanden som misslyckade inloggningsförsök fångas i Windows-säkerhetshändelseloggen.

vidarebefordran av loggar till en Server

NXLog kan vidarebefordra loggar från någon av ingångarna som beskrivs ovan till en extern destination, t.ex. en loggserver eller molnbaserad logghanteringstjänst. För att göra detta använder NXLog begrepp som kallas utgångar och rutter. Utgångar är moduler som ger funktionalitet för att skicka loggar till en destination, till exempel en fil eller fjärrserver. Rutter är de vägar som ett loggmeddelande tar från en ingång (till exempel im_msvistalog-modulen) till en utgång (till exempel en logghanteringstjänst).

för att vidarebefordra loggar, Lägg till en utgångsmodul i din nxlog.conf konfigurationsfil. Lägg sedan till en Ruttmodul för att skicka loggar från dina valda ingångar till dina valda utgångar. I det här exemplet skickar vi loggar som syslog över TCP till värdvärdnamnet över standard syslog port 514. Vi skapar en rutt som tar loggar från eventlog-ingången och skickar den till den nya utgången (namngiven):

<Output out>Module om_tcpHost HOSTNAMEPort 514</Output><Route 1>Path eventlog => out</Route>

flera logghanteringslösningar erbjuder specifika installationsanvisningar för Windows-loggning. Loggly är ett exempel på en leverantör och har mer detaljerad information om hur du konfigurerar NXLog för att samla dina loggfiler i sin guide, loggar från Windows.

kryptera loggar med TLS

som standard överförs loggar som skickas via Internet i klartext. Det betyder att snoopers kan fånga upp och visa dina loggdata. Det är bästa praxis att kryptera dina loggdata när de är i transit, särskilt om de innehåller känslig information som personlig identifieringsinformation, regeringsreglerade data eller finansiell information. Det vanligaste protokollet för kryptering av syslog-kommunikation är TLS eller Transport Layer Security.

TLS krypterar dina loggar, vilket hindrar någon från att snooping på känsliga data i dina loggar. Bästa praxis är inte att logga information som lösenord, men vissa applikationer gör det ändå. TLS-kryptering hjälper till att hålla dessa data säkrare. Kryptering förhindrar skadliga parter som finns mellan dina loggkällor och destinationer från att läsa eller ändra dina loggdata.

här är ett exempel ställa in nxlog konfiguration med TLS-kryptering för Loggly.

- ladda ner Logglys digitala certifikat från nxlog TLS-konfigurationssidan.

- kopiera den digitala certifikatfilen till din nxlog cert-katalog:

kopiera loggly_full.crt C:/Program filer * / nxlog / cert - konfigurera din utgångsmodul med om_ssl och certifikatplatsen. Standard syslog-porten för krypterade loggar är 6514. AllowUntrusted FALSE förhindrar en anslutning till servern om certifikatet är otillförlitligt eller självsignerat:

<Output out>Module om_sslHost server.example.comPort 6514CAFile %CERTDIR%/example.crtAllowUntrusted FALSE<Output>