Beräknad Lästid: 4 minuter

under det senaste decenniet har Domängenereringsalgoritmer (DGA) blivit ett populärt verktyg för hotaktörer att leverera skadlig kod eftersom det har blivit en svår teknik för försvarare att motverka attacker. Eftersom dessa DGA blir mer sofistikerade och allt svårare att upptäcka, rekommenderar zvelos cyberhot Intelligence Team ökad medvetenhet, eftersom de förutser att detta är en framträdande attackmetod bakom vad som säkert kommer att vara en skyrocketing volym attacker som USA leder in i en Presidentvalscykel.

Vad är Domängenereringsalgoritmer (DGA)?

traditionellt brukade skadlig kod ha hårdkodade domännamn eller IP-adresser för att ansluta direkt till kommandot och kontrollen (C &C eller C2) server. Däremot använder DGA: er algoritmer för att regelbundet generera ett stort antal domännamn som fungerar som rendezvous-poäng för kommando-och kontrollservrar för skadlig kod (MITRE att&CK T1568.002). Eftersom angriparen bara behöver registrera en av de tusentals domäner som DGA producerar för att tillhandahålla C2-tjänsten, fungerar alla andra domäner som en distraktion för att översvämma DNS — strömmen med förfrågningar om DGA-domäner-vilket gör det enkelt för angriparna att dölja och skydda C&C-servern som kommer att användas för att utföra attacken.

typer av DGA: ER

som alltid fortsätter hotaktörer att öka sin sofistikerade nivå för att ligga ett steg före att upptäckas. Lusten att undvika upptäckt har lett till att angripare utvecklar en annan mängd DGA: er, varav flera Vi lyfter fram nedan.

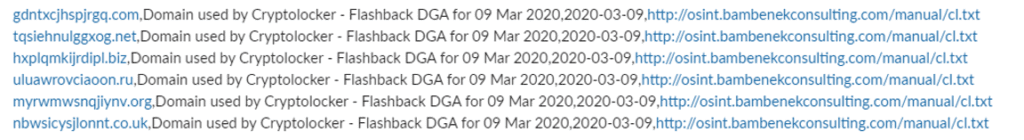

Pseudoslumpgenerator (PRNG). PRNG är den vanligaste och allmänna metoden för en DGA. PRNG använder en deterministisk slumpmässig frögenerator för att skapa domänsekvenser som är förutsägbara för både angriparen och skadlig programvara. Ofta kommer PRNGs att använda systemdatum och tid som frö.

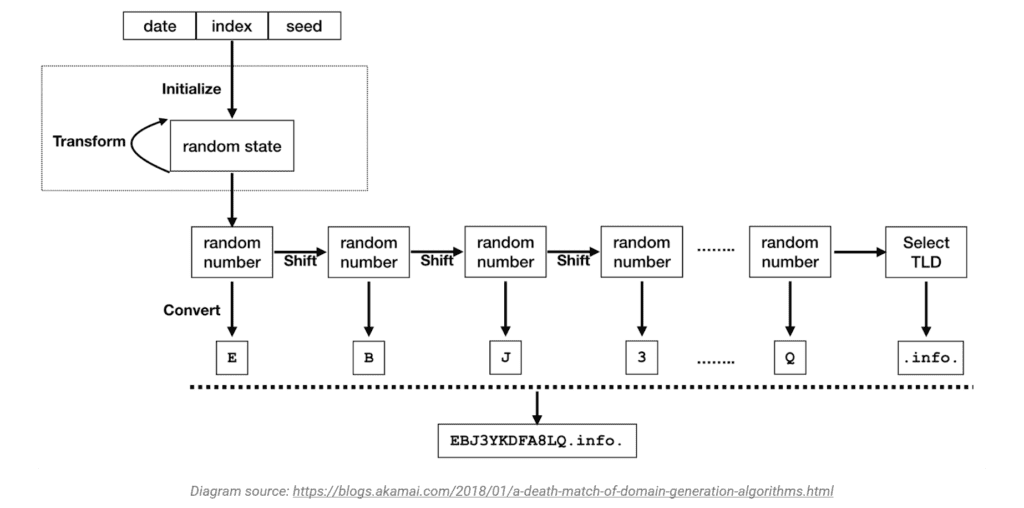

Teckenbaserade Dga. Denna typ är den enklaste och använder ett slumpmässigt frö för att välja alfabetet eller siffrorna för att generera domännamn. Eftersom dessa är de mest primitiva är de också de enklaste att upptäcka. Bilden nedan representerar hur de karaktärsbaserade DGA: erna ser ut.

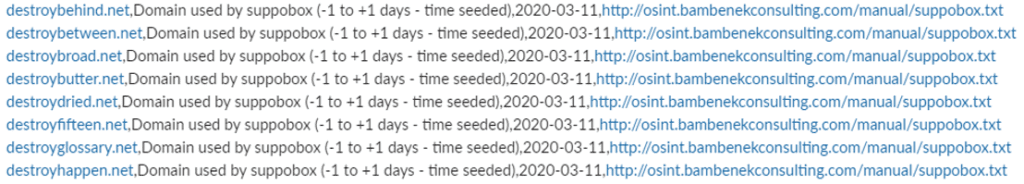

Ordbok-Baserade Dga. Denna typ använder ordboksbaserade ord och kombinerar dem slumpmässigt för att generera domäner med ett slumpmässigt, icke-mänskligt läsbart utseende — vilket betyder att dessa domäner är mer utmanande för AI/ML-system att upptäcka eftersom de kan likna legitima domäner. Till exempel visar bilden nedan ett urval av Ordboksbaserade DGA: er, som används av malware-familjen Suppobox.

Dga: Er Med Hög Kollision. Denna typ har starka kollisioner med andra DGA, liksom legitima domännamn. Den höga kollision DGA genererar tusentals möjliga slumpmässiga domäner som presenterar som en kärna av 6-15 tecken parat med gemensamma toppdomäner (toppdomäner) som .net,. org,. info, etc. Strukturen för dessa DGA ökar sannolikheten för att de kommer att kollidera med legitima domäner.

Malware Attack Prevention

DGAs bränsle malware attacker, så det bästa försvaret är tidig och pågående upptäckt. Från hotet intelligens och skadlig upptäckt perspektiv, ferreting ut DGA är en kontinuerlig process som utnyttjar avancerade AI och maskininlärning tekniker för att träna sofistikerade algoritmer som kan upptäcka mönster av DGA skapande. Men så snart dessa mönster kan upptäckas, kommer hotaktörerna tillbaka till jobbet och retoolerar sina egna algoritmer för att återigen undvika upptäckt.

när vi närmar oss slutet av sommaren förutser zvelos Cyber Threat Intelligence-Team En ny cykel av DGA: er för att starta en mängd skadliga kampanjer. Och förväntat kommer detta också att eskalera när USA går in i en potentiellt omtvistad valcykel. Cybersäkerhet kräver alltid att användarna har en ökad medvetenhet. För detta ändamål, nedan är några tips som kan varna användare till potentiella DGA-drivna malware attacker.

vet vad du ska leta efter

- domäner som visas som en slumpmässig sträng av tecken som inte är vettiga, eller vad som verkar vara ett datum och tid.

- misstänkta länkar som omdirigerar till legitima webbplatser som google. C2-servrar kan ofta kräva specifika rubriker eller förfrågningar för att kommunicera en skadlig nyttolast. När dessa specifika förfrågningar inte finns kommer en användare att omdirigeras till en webbplats som google.

Vad Kan Användare Göra?

- rapportera misstänkta domäner till ditt säkerhetsteam eller IT-avdelning.

- öppna inte oväntade bilagor, särskilt de från okända källor.

- klicka inte på länkar från oväntade eller okända källor.

- aktivera inte makron på bifogade dokument utan att bekräfta att du kan göra det säkert från avsändaren och din IT-avdelning.

- kör säkerhetsprogram som kan hjälpa till att förhindra skadliga attacker.