pode usar as ferramentas neste artigo para centralizar os seus registos de eventos do Windows a partir de vários servidores e ecrãs. Ao administrar corretamente seus registros, você pode rastrear a saúde de seus sistemas, manter seus arquivos de registro seguros e filtrar o conteúdo para encontrar informações específicas.

- Why Centralize Logs?Centralizar os seus registos poupa tempo e aumenta a fiabilidade dos seus dados de Registo. Quando os arquivos de log do Windows são armazenados localmente em cada servidor, você tem que fazer login individualmente para cada um deles para passar por eles e procurar por quaisquer erros ou avisos. Se o servidor não responder, pode estar com azar. Se você não tem certeza de quais servidores são afetados, Você tem que caçar através de cada um, o que pode demorar muito tempo em grandes redes. Os arquivos de log também são mais seguros em um local centralizado, porque mesmo quando suas instâncias são terminadas ou seus arquivos são apagados (intencionalmente ou não), as cópias de backup centralizadas de seus registros não são afetados. assinatura do evento do Windows

- Example System

- Setup

- Enable the Windows Remote Management Service

- Configure o serviço de coletor de Eventos do Windows

- Configurar o Log de Eventos do Grupo de Leitores

- Configure a Firewall do Windows

- criar uma assinatura

- verificar eventos no computador coletor

- crie uma vista personalizada (opcional)

- Serviços de registo do Windows

- instalar o NXLog

- Configure NXLog

- File Logs

- IIS Logs

- SQL Server Error Logs

- reencaminhar Logs para um servidor

- criptografar Logs com TLS

Why Centralize Logs?Centralizar os seus registos poupa tempo e aumenta a fiabilidade dos seus dados de Registo. Quando os arquivos de log do Windows são armazenados localmente em cada servidor, você tem que fazer login individualmente para cada um deles para passar por eles e procurar por quaisquer erros ou avisos. Se o servidor não responder, pode estar com azar. Se você não tem certeza de quais servidores são afetados, Você tem que caçar através de cada um, o que pode demorar muito tempo em grandes redes. Os arquivos de log também são mais seguros em um local centralizado, porque mesmo quando suas instâncias são terminadas ou seus arquivos são apagados (intencionalmente ou não), as cópias de backup centralizadas de seus registros não são afetados.

assinatura do evento do Windows

é possível para um servidor do Windows encaminhar seus eventos para um servidor coletor. Neste cenário, o servidor coletor torna-se um repositório central para registros do Windows de outros servidores (chamados de fontes de eventos) na rede. O fluxo de eventos de uma fonte a um coletor é chamado uma assinatura.

este procedimento demonstra como criá-lo. Estes passos funcionam no Windows Server 2008 R2, Windows Server 2012 e Windows Server 2019.

Example System

we are using two Active Directory Domain-joined Windows Server 2012 systems. O nome do domínio é mytestdomain.com e ambas as máquinas estão registadas no domínio.

Source server MYTESTSQL hosts a SQL Server 2014 instance. O servidor de coletores MYTESTSERVER funciona como um assinante de log de eventos para centralizar todos os logs relacionados ao servidor SQL do MYTESTSQL.

Setup

Enable the Windows Remote Management Service

Windows Remote Management (WinRM) is a protocol for exchanging information across systems in your infrastructure. Você deve ativá-lo em cada um dos seus computadores de origem para trocar arquivos de log.

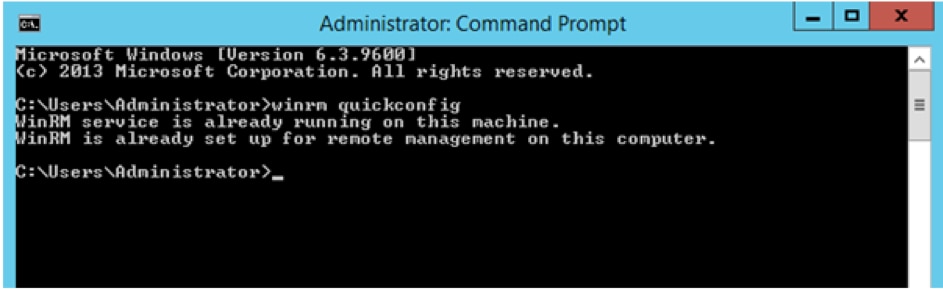

- aceder remotamente ao computador de origem (MYTESTSQL) como administrador local ou de domínio.

- activar o serviço de gestão remota do Windows a partir de uma linha de comandos:

winrm quickconfig

se já estiver em execução, é apresentada uma mensagem semelhante a este exemplo.

Configure o serviço de coletor de Eventos do Windows

você deve ativar o serviço de coletor de Eventos do Windows no seu servidor de coletores para permitir que ele receba registros de suas fontes.

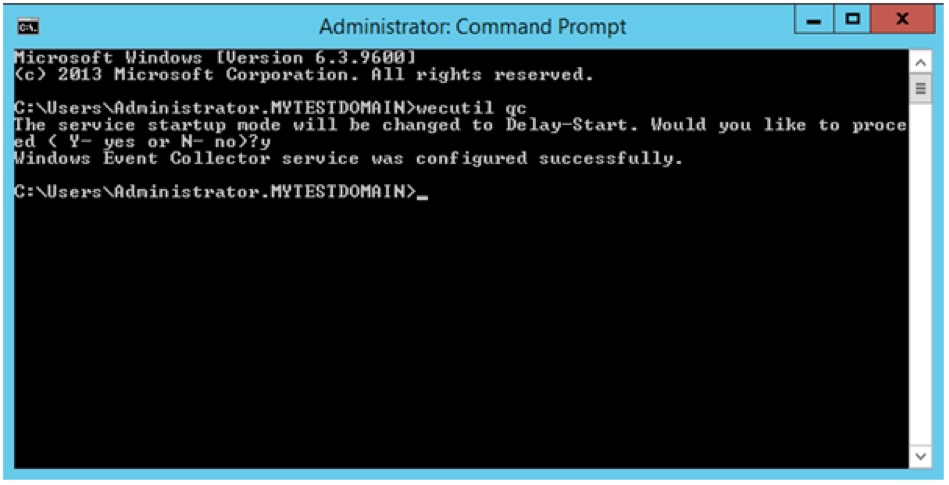

- remotamente logar no computador coletor (MYTESTSERVER) como um administrador local ou de domínio.

- Configurar o Coletor de Eventos do Windows Serviço a partir de um Prompt de Comando:

wecutil qcin

Se for solicitado, como exemplo, prima y

Configurar o Log de Eventos do Grupo de Leitores

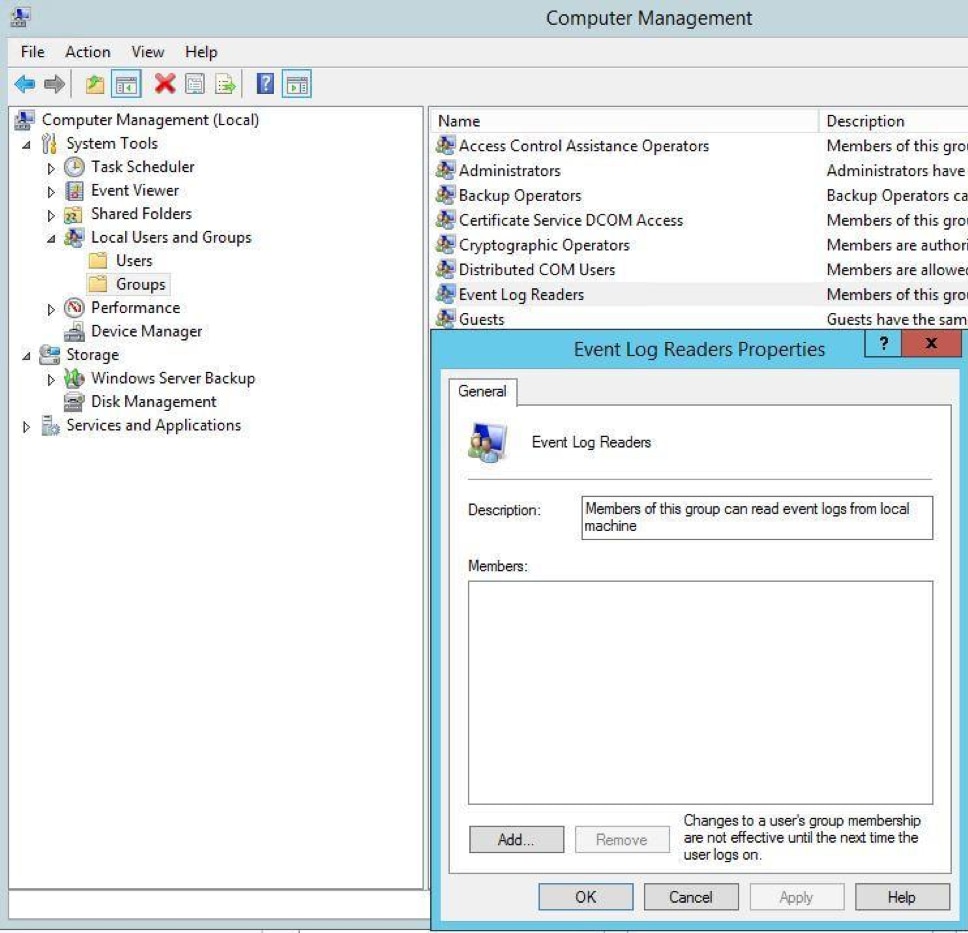

Por padrão, determinados registos são restritas aos administradores. Isso pode causar problemas ao receber registros de outros sistemas. Para evitar isso, você pode conceder acesso ao computador coletor, adicionando-o ao grupo de leitores de log do evento.

- volte ao computador de origem (MYTESTSQL).

- Open Server Manager.

- Open Computer Management.

- expandir o nó Local de Utilizadores e grupos a partir da área de navegação e seleccionar grupos.

- Leitores de Registo de Eventos com duplo clique.

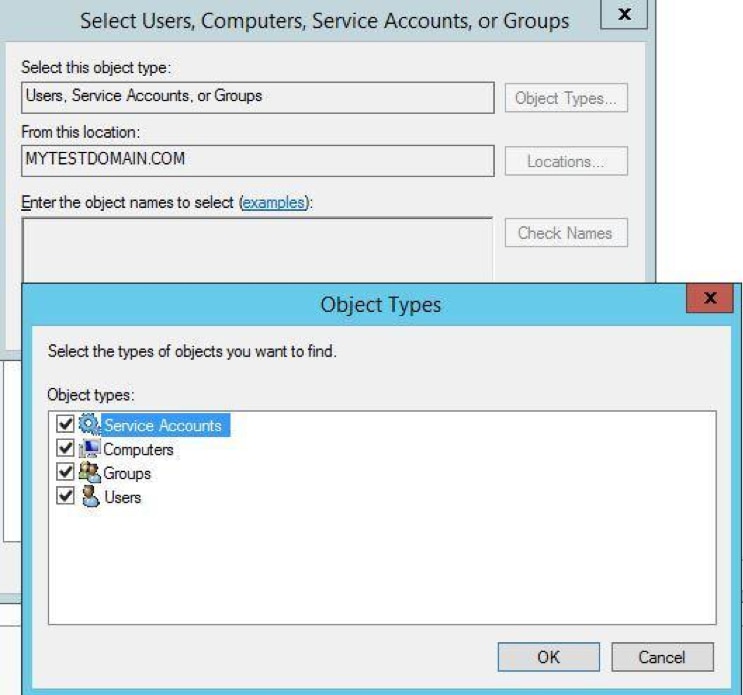

- Carregue em Adicionar para abrir a janela de selecção de Utilizadores, Computadores, contas de Serviços ou grupos.

- Clique Nos Tipos De Objectos.

- verifique os computadores e clique em OK.

- indique o servidor MyTest como o nome do objecto e carregue em verificar os nomes. Se a conta do computador for encontrada, ela é confirmada com um sublinhado.

- carregue duas vezes em OK para fechar as janelas.

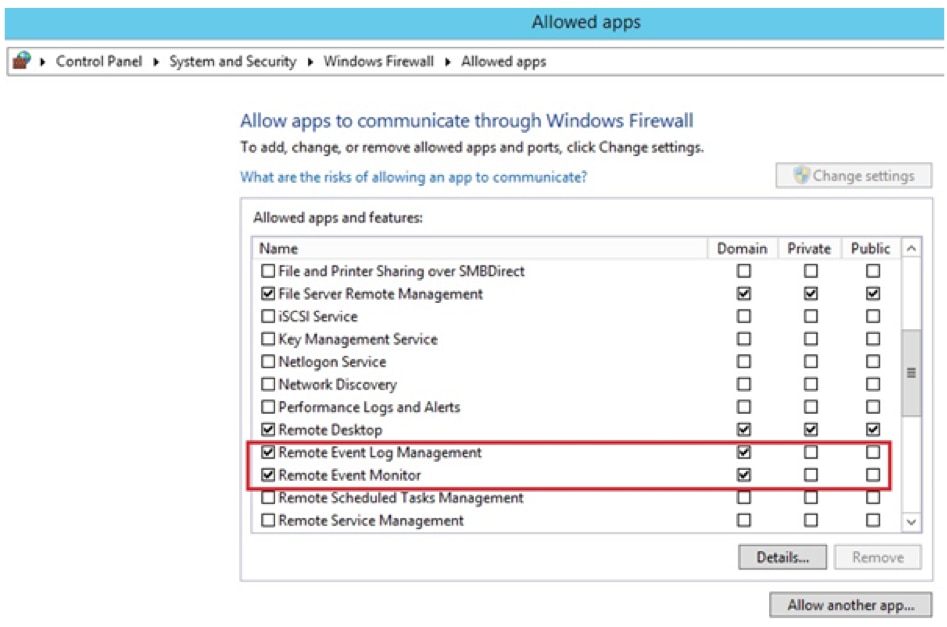

Configure a Firewall do Windows

se o computador de origem estiver a correr a Firewall do Windows, assegure-se que permite a gestão remota do registo de Eventos e o tráfego Remoto Do Monitor de eventos.

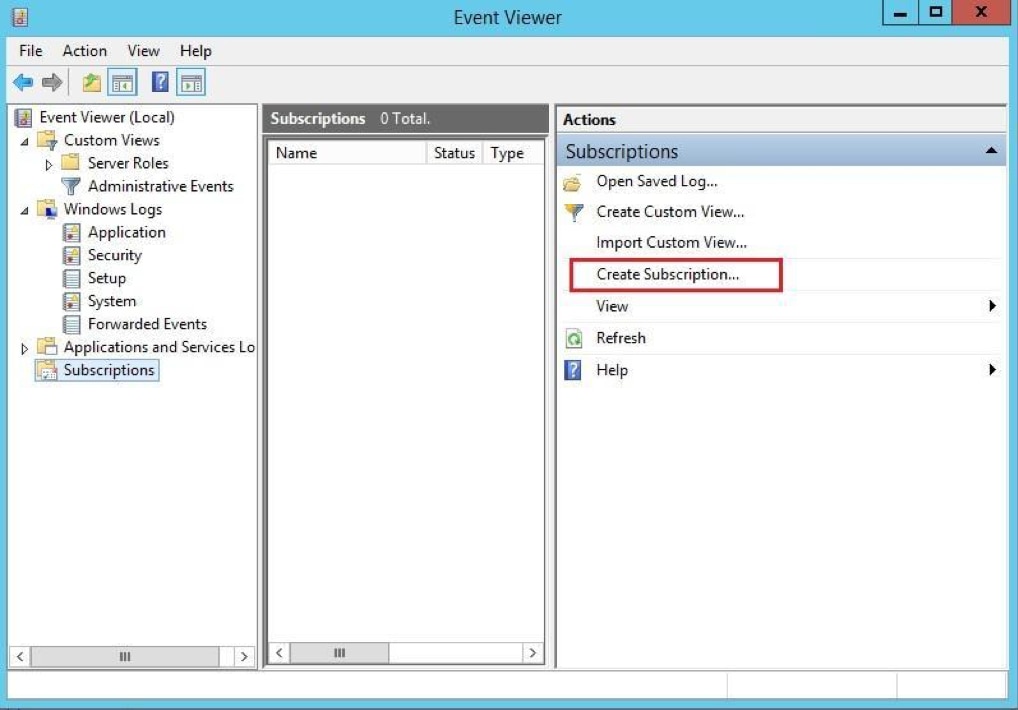

criar uma assinatura

as assinaturas definem a relação entre um coletor e uma fonte. Você pode configurar um coletor para receber eventos de qualquer número de Fontes (uma assinatura iniciada por fonte), ou especificar um conjunto limitado de Fontes (uma assinatura iniciada por coletor). Neste exemplo, criamos uma assinatura de colecionador, já que sabemos que logs de computador queremos receber.

- iniciar a aplicação de Visualizador de Eventos no servidor de coletores MYTESTSERVER.

- seleccione as assinaturas da área de navegação

- Carregue em Criar Subscrição na área de acções.

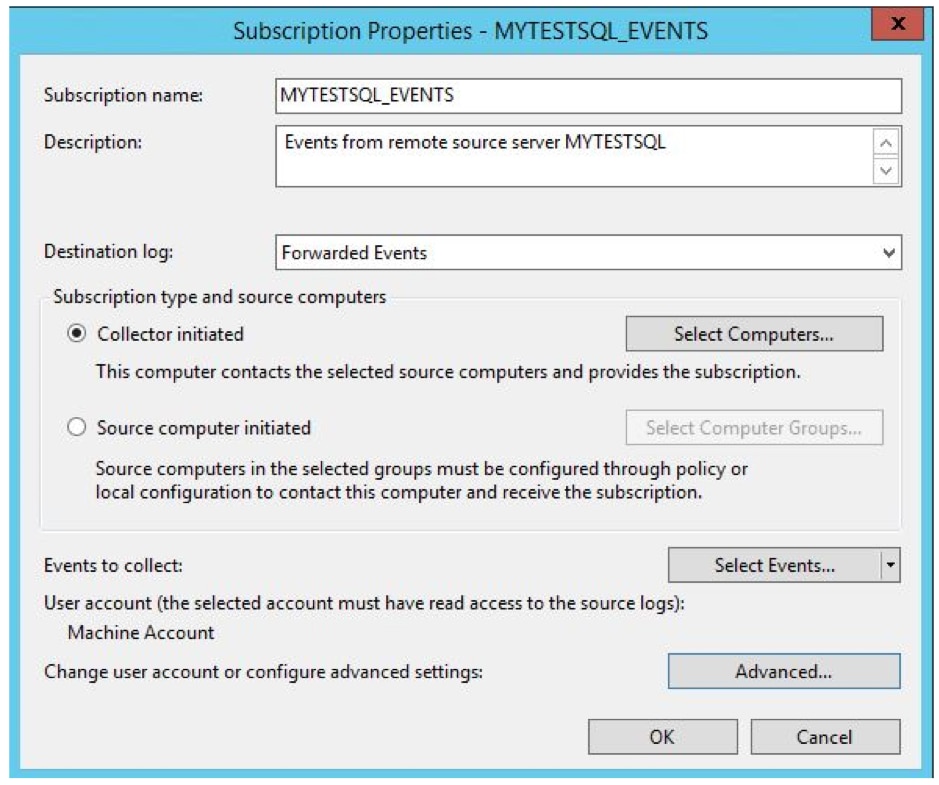

- nas propriedades da Assinatura, indique o seguinte, como indicado no exemplo:

nome da Assinatura: MYTESTSQL_ events

Descrição: eventos do servidor de origem remota MYTESTSQL

registo de destino: Forward Events

Select Collector initiated and click Select Computers to open the Computers dialog.

- Carregue Em Adicionar Computadores De Domínio.

- indique MYTESTSQL como o nome do objecto e carregue em verificar os nomes. Se o computador for encontrado, é confirmado com um sublinhado.

- clique em OK.

- Carregue em OK para voltar às propriedades da subscrição.

- Carregue em seleccionar os Eventos para abrir o filtro da consulta e indique o seguinte para definir o servidor remoto para encaminhar todos os eventos da aplicação das últimas 24 horas:

registou: Últimas 24 horas

verificar todos os níveis de eventos

Seleccionar por log

registos de eventos: seleccionar a aplicação na lista

- Carregue em OK para voltar às propriedades da subscrição.

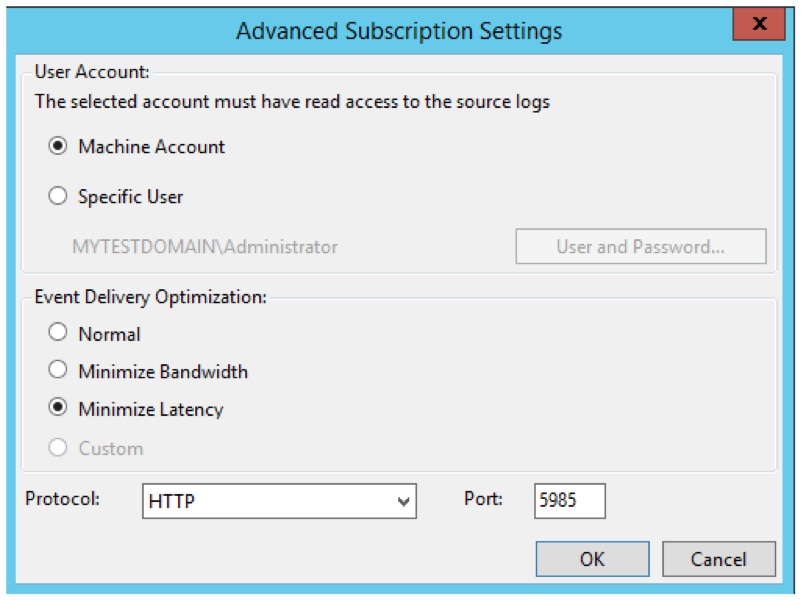

- Clique em Avançado para abrir as Definições Avançadas de Subscrição e insira o seguinte:

Selecione Conta de computador

Selecione Minimizar a Latência

Protocolo: HTTP

Porta: 5985

- Clique em OK para retornar para a Subscrição de Propriedades.

- clique em OK para fechar.

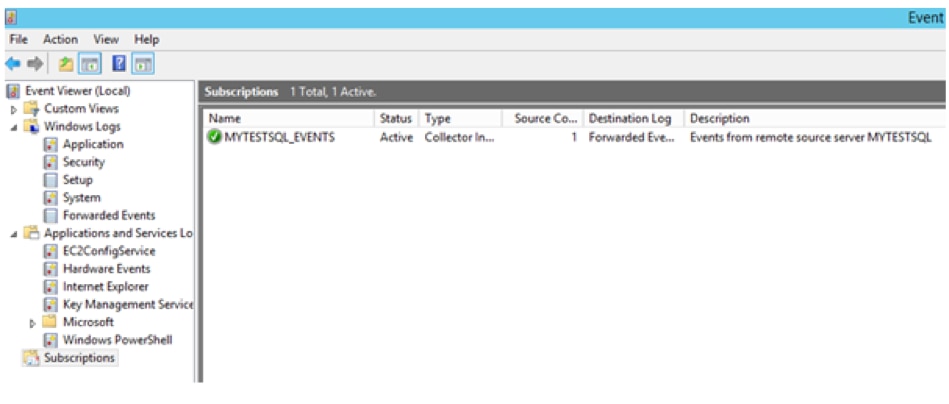

o nó de assinatura no visualizador de eventos de computador Colecionador agora mostra a nova assinatura.

verificar eventos no computador coletor

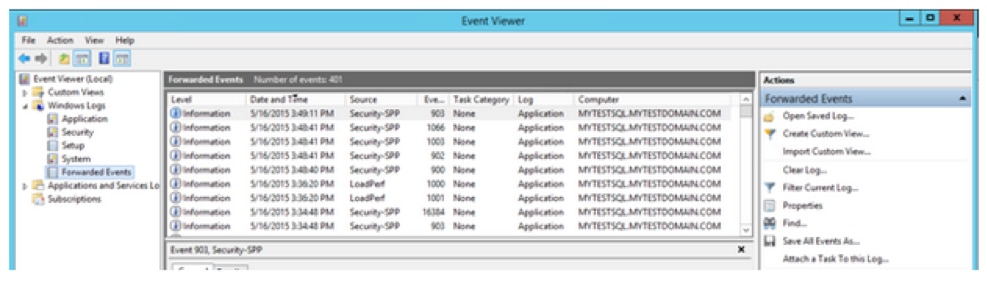

selecionar eventos encaminhados da área de navegação no computador coletor.

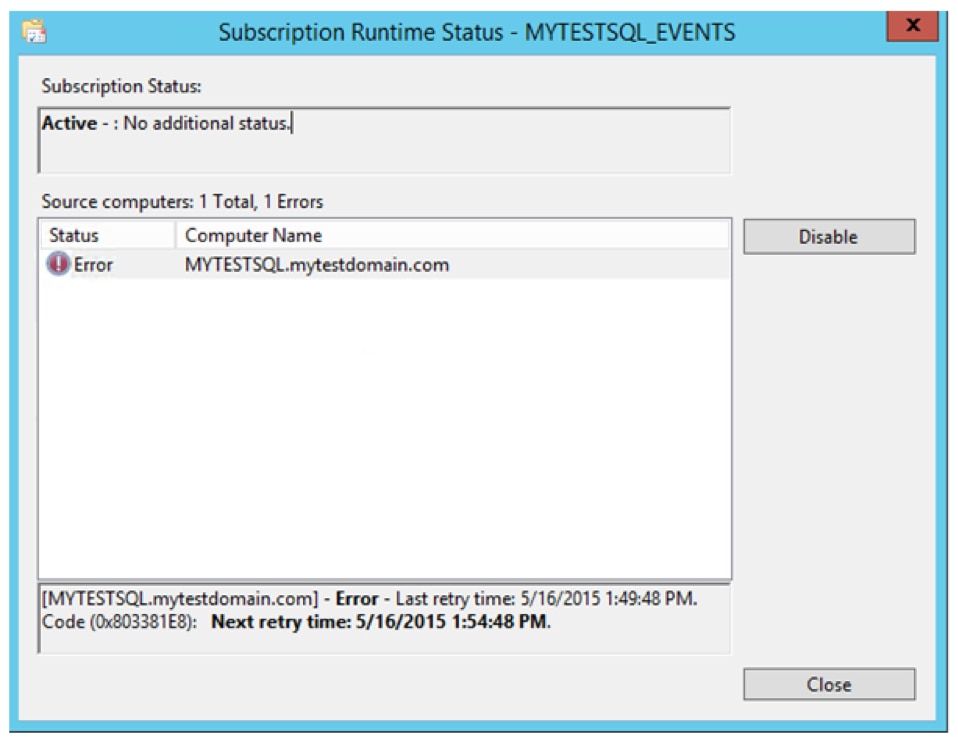

a coluna de computador na área de detalhes indica que os eventos são do computador remoto MYTESTSQL.MYTESTDOMAIN.COM. você pode ativar ou desativar a assinatura do coletor clicando com o botão direito na assinatura e escolhendo desativar. O estado da Assinatura é então mostrado como desativado na janela principal. Uma assinatura de colecionador ativo não significa que está sucedendo. Para ver se o coletor pode se conectar à fonte, clique com o botão direito na assinatura e selecione o estado de execução. Neste exemplo, o coletor não pode se conectar à fonte. Por padrão, ele tenta a cada cinco minutos.

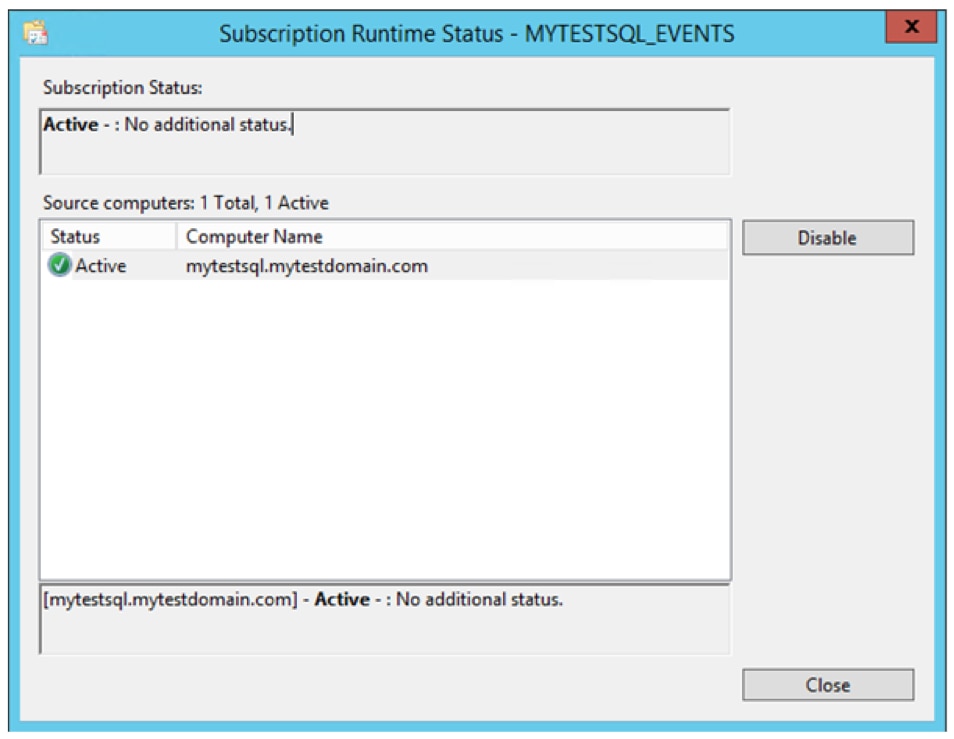

se tudo estiver bem, o estado de execução da Assinatura mostra um carrapato verde com um estado ativo.

crie uma vista personalizada (opcional)

uma vez que os eventos são encaminhados, você pode criar vistas personalizadas para ver os eventos consolidados. Por exemplo, você pode criar uma vista personalizada para eventos de erro. Este exemplo cria uma vista personalizada para mensagens relacionadas com o servidor SQL. Um computador coletor pode hospedar milhares de registros de dezenas de servidores. A utilização de uma vista personalizada permite-lhe criar ordem a partir de uma sobrecarga de informação. Para passos detalhados, veja a secção Criar uma vista personalizada nas bases de registo do Windows.

Serviços de registo do Windows

existem vários serviços do Windows que pode utilizar para centralizar todos os seus dados de registo para um serviço de registo externo. Estes serviços enviam logs sobre o syslog para um servidor de log de plataforma cruzada ou serviço de loggly baseado em nuvem como o SolarWinds® Loggly®.

recomendamos o NXLog, um serviço popular e gratuito para download que funciona em segundo plano. Alternadamente, há syslog-ng e Snare, que são serviços que coletam seus arquivos de log. Todos estes serviços oferecem suporte profissional adicional por uma taxa.

instalar o NXLog

este exemplo instala e configura o NXlog para empacotar os seus ficheiros de Registo.

Baixar e instalar a versão atual do NXlog. O download inclui um instalador intuitivo. Uma vez que a instalação esteja completa, abra o arquivo de configuração. Por omissão, o ficheiro de configuração do NXLog está localizado em C:/Program Files (x86)/nxlog/conf/nxlog.conf

pode criar diferentes tipos de módulos de configuração.

- Entradas para a origem de seus logs

- Saídas para onde enviar os logs

- Rotas para mapear suas entradas para as saídas

Sempre que você fizer alterações para a NXlog arquivo de configuração, você deve reiniciar o NXlog serviço.

Configure NXLog

este exemplo modifica o ficheiro de configuração do NXLog para centralizar os seus registos de eventos do Windows. Adicionando o excerto de código abaixo ao fim do seu nxlog.o ficheiro conf activa o módulo e dá-lhe o nome “eventlog”. O módulo de entrada im_msvistalog envia novos itens para o registo de eventos do Windows, incluindo sistemas, hardware, aplicação e eventos relacionados com a segurança.

# Windows Event Log<Input eventlog># Uncomment im_msvistalog for Windows Vista/2008 and laterModule im_msvistalog# Uncomment im_mseventlog for Windows XP/2000/2003# Module im_mseventlog# If you prefer to send events as JSON dataExec $Message = to_json();</Input>

File Logs

NXLog pode ser usado para ler arquivos de logs armazenados em uma unidade. Neste exemplo, o nome do arquivo é FILE1. O SavePos TRUE significa que o NXLog irá seguir a sua localização actual no ficheiro de Registo ao sair. Exec $Message = $raw_ event significa que o NXLog irá ingerir a mensagem de Registo raw sem aplicar qualquer formatação adicional. O nome do arquivo também pode incluir diretórios ou cartões selvagens.

<Input FILE1>Module im_fileFile "FILE1"SavePos TRUEExec $Message = $raw_event;</Input>

IIS Logs

à medida que nós cobrimos a secção do Windows Logging Basics, os logs do IIS contêm logs de acesso armazenados no formato W3C. Nós recomendamos que você convertê-los para o formato JSON para fácil processamento por uma ferramenta de gerenciamento de log. NXLog pode fazer esta conversão usando a extensão W3C. Certifique-se de usar o formato adequado no arquivo de configuração, para que o processamento aconteça corretamente, e você está incluindo arquivos de log de todos os seus sites.

<Extension w3c>Module xm_csvFields $date, $time, $s-ip, $cs-method, $cs-uri-stem, $cs-uri-query, $s-port, $cs-username, $c-ip, $csUser-Agent, $cs-Referer, $sc-status, $sc-substatus, $sc-win32-status, $time-takenFieldTypes string, string, string, string, string, string, integer, string, string, string, string, integer, integer, integer, integerDelimiter ' 'QuoteChar '"'EscapeControl FALSEUndefValue -</Extension># Convert the IIS logs to JSON and use the original event time<Input IIS_Site1>Module im_fileFile "C:/inetpub/logs/LogFiles/W3SVC1/u_ex*"SavePos TRUEExec if $raw_event =~ /^#/ drop();else{w3c->parse_csv();$SourceName = "IIS";$Message = to_json();}</Input>

SQL Server Error Logs

SQL Server is Microsoft’s enterprise-class flagship database platform. Ele vem em um conjunto de ferramentas de banco de dados e data warehouse. O servidor SQL normalmente tem seus próprios logs salvos no diretório de instalação do aplicativo no sistema de arquivos Windows. A localização por omissão do servidor SQL 2012 é C:/Program Files / Microsoft SQL Server / MSSQL11.MSSQLSERVER/MSSQL / Log. As entradas de registo também são enviadas para o registo de eventos da aplicação Windows.

sql Server operations like backup and restore,query timeouts, or slow I / Os are therefore easy to find from Windows application event log, while security-related messages like failed logs are captured in Windows security event log.

reencaminhar Logs para um servidor

NXLog pode encaminhar logs de qualquer uma das entradas descritas acima para um destino externo, como um servidor de log ou um serviço de gerenciamento de log baseado em nuvem. Para fazer isso, NXLog usa conceitos chamados de saídas e rotas. Saídas são módulos que fornecem funcionalidade para o envio de logs para um destino, como um arquivo ou servidor remoto. Rotas são os caminhos que uma mensagem de log leva de uma entrada (como o módulo im_msvistalog) para uma saída (como um serviço de gerenciamento de log).

para encaminhar logs, adicione um módulo de saída no seu nxlog.ficheiro de configuração conf. Em seguida, adicione um módulo de rota para enviar registros de suas entradas escolhidas para suas saídas escolhidas. Neste exemplo, estamos enviando logs como syslog sobre o TCP para a máquina HOSTNAME sobre o porto syslog padrão 514. Criamos uma rota que pega os logs da entrada de eventlog e os envia para a nova saída (nomeado para):

<Output out>Module om_tcpHost HOSTNAMEPort 514</Output><Route 1>Path eventlog => out</Route>

várias soluções de gerenciamento de log oferecem instruções de configuração específicas para o registro do Windows. Loggly é um exemplo de um provedor e tem informações mais detalhadas sobre a criação de NXLog para reunir seus arquivos de log em seu guia, Logging do Windows.

criptografar Logs com TLS

por padrão, logs enviados pela Internet são transmitidos em texto claro. Isto significa que os bisbilhoteiros podem interceptar e ver os seus dados de Registo. É a melhor prática criptografar seus dados de log quando ele está em trânsito, especialmente se ele contém informações sensíveis, como detalhes de identificação pessoal, dados regulados pelo governo, ou informações financeiras. O protocolo mais comum para encriptar a comunicação syslog é TLS, ou segurança de camada de transporte.

TLS criptografa seus registros, impedindo qualquer um de bisbilhotar em dados sensíveis em seus registros. A melhor prática não é registar informações como senhas, mas algumas aplicações fazem-no na mesma. A encriptação TLS ajuda a manter estes dados mais seguros. A criptografia evita que as partes maliciosas localizadas entre as suas fontes de log e os destinos de ler ou modificar os seus dados de log.

aqui está um exemplo configurando a configuração NXLog com a encriptação TLS para Loggly.

- Download do certificado digital de Loggly a partir da página de configuração de TLS do NXLog.

- Copie o ficheiro de certificado digital para a sua pasta de certs do NXLog:

copie loggly_ full.crt C:/Program ficheiros * /nxlog / cert - Configure o seu módulo de saída com om_ssl e a localização do certificado. A porta padrão do syslog para os logs encriptados é 6514. AllowUntrusted FALSE impede uma ligação ao servidor se o certificado não for confiável ou autossignado:

<Output out>Module om_sslHost server.example.comPort 6514CAFile %CERTDIR%/example.crtAllowUntrusted FALSE<Output>