Estimativa de Tempo de Leitura: 4 minutos

na última década, o Domínio de Algoritmos de Geração (DGAs), tornaram-se uma ferramenta popular para a ameaça atores para entregar malware, como tornou-se uma técnica difícil para os defensores, a contra-ataques. À medida que estes DGAs se tornam mais sofisticados e cada vez mais difíceis de detectar, a equipe de Inteligência de ameaças cibernéticas de zvelo está recomendando uma maior conscientização, uma vez que eles antecipam que este seja um método de ataque proeminente por trás do que é certo ser um volume vertiginoso de ataques enquanto os EUA se encaminham para um ciclo de eleições presidenciais.

What are Domain Generation Algorithms (DGAs)?

tradicionalmente, malware usado para ter nomes de domínio ou endereços IP hard-codificados para se conectar diretamente com o servidor de comando e Controle (C&C ou C2). Em contraste, a DGAs usa algoritmos para gerar periodicamente um grande número de nomes de domínio que funcionam como pontos de encontro para servidores de comando e controle de malware (MITRE ATT&CK T1568.002). Porque o atacante só precisa registrar um dos milhares de domínios DGA produz para fornecer o C2 serviço, todos os outros domínios servir como uma distração para inundar o DNS fluxo de pedidos de DGA domínios, tornando fácil para os atacantes para esconder e proteger o C&C do servidor, que será utilizada para realizar o ataque.

tipos de DGAs

como sempre, os agentes de ameaça continuam a aumentar o seu nível de sofisticação para se manterem um passo à frente de serem detectados. O desejo de escapar à detecção levou os atacantes a desenvolver uma variedade diferente de DGAs, várias das quais destacamos abaixo.

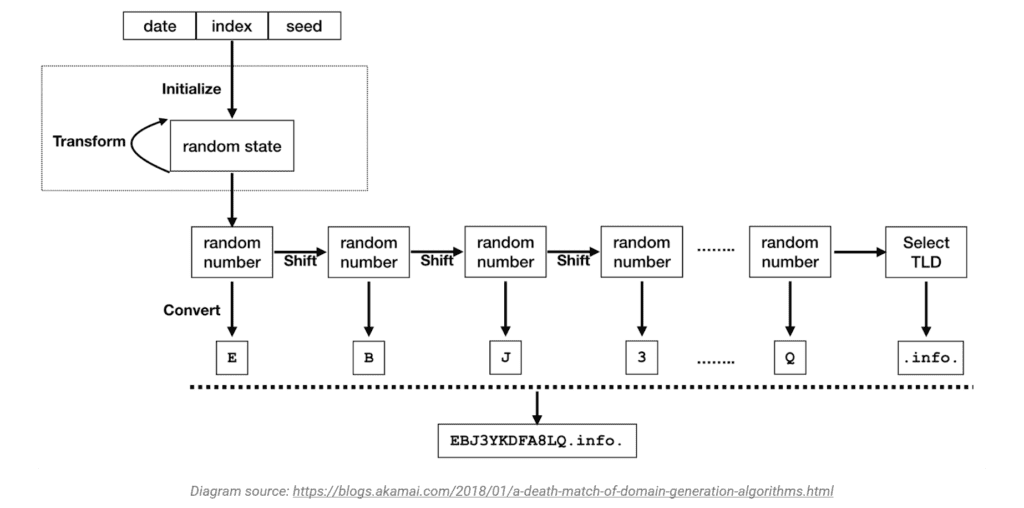

Gerador Pseudo-aleatório (RNP). O PNG é a metodologia mais comum e geral para uma DGA. O PNG usa um gerador de sementes aleatórias determinístico para criar sequências de domínio que são previsíveis tanto para o atacante, quanto para o malware. Frequentemente, o PRNGs usará a data e hora do sistema como a semente.

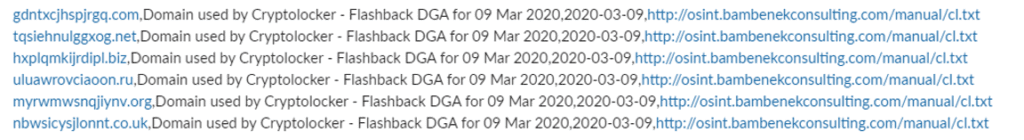

Dgas Baseadas No Carácter. Este tipo é o mais simples e usa uma semente aleatória para selecionar o alfabeto ou números para gerar nomes de domínio. Como estes são os mais primitivos, eles também são os mais fáceis de detectar. A imagem abaixo representa o aspecto dos DGAs baseados em caracteres.

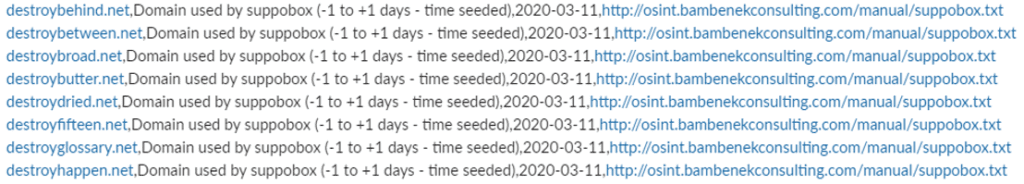

DGA Baseada Em Dicionários. Este tipo usa palavras baseadas em dicionários e combina aleatoriamente para gerar domínios com um look-mean Aleatório, não — humano legível, esses domínios são mais desafiadores para sistemas AI / ML para detectar como eles podem se assemelhar a domínios legítimos. Por exemplo, a imagem abaixo mostra uma amostra de DGAs baseadas em dicionários, usado pela “malware family Suppobox”.

DGAs De Alta Colisão. Este tipo tem fortes colisões com outros DGAs, bem como nomes de domínio legítimos. O DGA de alta colisão gera milhares de domínios aleatórios possíveis que apresentam como um núcleo de 6-15 caracteres emparelhados com domínios de Nível Superior comuns (TLDs) como .net,. org,. info, etc. A estrutura destas DGA aumenta a probabilidade de colidirem com domínios legítimos.

prevenção de ataques de Malware

ataques de malware de combustível DGAs, por isso a melhor defesa é a detecção precoce e contínua. Do ponto de vista da inteligência da ameaça e da detecção maliciosa, a remoção dos DGA é um processo contínuo que alavanca técnicas avançadas de inteligência artificial e de aprendizagem de máquinas para treinar algoritmos sofisticados que podem detectar padrões de criação de DGA. No entanto, assim que esses padrões podem ser detectados, os atores de ameaça voltar ao trabalho e reajustar seus próprios algoritmos para, mais uma vez, evitar a detecção. À medida que nos aproximamos do final do verão, a equipe de inteligência da ameaça cibernética de zvelo antecipa um novo ciclo de DGAs para lançar uma infinidade de campanhas de malware. E, espera-se, isso também vai aumentar à medida que os EUA entram em um ciclo eleitoral potencialmente contencioso. A segurança cibernética requer sempre que os usuários possuam um nível elevado de consciência. Para esse fim, abaixo estão algumas dicas que podem alertar os usuários para potenciais ataques de malware alimentados por DGA.Os domínios que aparecem como uma cadeia aleatória de caracteres que não fazem sentido, ou o que parece ser uma data e hora.

O Que Podem Os Utilizadores Fazer?

- informe a sua equipa de segurança ou departamento de TI sobre domínios suspeitos.

- não abra anexos inesperados, especialmente aqueles de fontes desconhecidas.

- não clique em links de fontes inesperadas ou desconhecidas.

- não Active macros em documentos anexados sem confirmar que pode fazê-lo em segurança a partir do remetente e do seu departamento de TI.

- execute software de segurança que pode ajudar a prevenir ataques de malware.