Estimated Reading Time: 4 minutes

viime vuosikymmenen aikana Domain Generation Algorithms (Dgas) on tullut suosittu työkalu uhka toimijoiden toimittaa haittaohjelmia, koska se on tullut vaikea tekniikka puolustajille torjua hyökkäyksiä. Koska nämä DGAs tullut kehittyneempiä ja yhä vaikea havaita, Zvelo n Cyber Threat Intelligence Team suosittelee lisääntynyt tietoisuus, koska he ennakoivat tämän olevan näkyvä hyökkäys menetelmä takana, mikä on varmasti olla huimasti hyökkäysten määrä kuin Yhdysvallat suuntaa presidentinvaalien aikana.

Mitä ovat toimialueen Generointialgoritmit (DGAs)?

perinteisesti haittaohjelmilla on ollut kovakoodattuja verkkotunnuksia tai IP-osoitteita, joilla voi olla suora yhteys komento-ja ohjauspalvelimeen (C&C tai C2). Sen sijaan dgas käyttää algoritmeja luodakseen ajoittain suuren määrän verkkotunnuksia, jotka toimivat kohtauspaikkoina haittaohjelmien komento-ja hallintapalvelimille (MITRE ATT&CK T1568.002). Koska hyökkääjän tarvitsee rekisteröidä vain yksi DGA: n tuottamista tuhansista verkkotunnuksista C2 — palvelun tarjoamiseksi, kaikki muut verkkotunnukset toimivat häiriötekijänä DNS-virran tulvimiseksi DGA-verkkotunnuksia koskevilla pyynnöillä-jolloin hyökkääjän on helppo piilottaa ja suojata C&C-palvelin, jota käytetään hyökkäyksen suorittamiseen.

DGAs-tyypit

kuten aina, uhkatekijät jatkavat kehittymistään pysyäkseen askeleen edellä havaitsemistaan. Halu välttää havaitseminen on saanut hyökkääjät kehittämään erilaisia DGAs, joista useat korostamme alla.

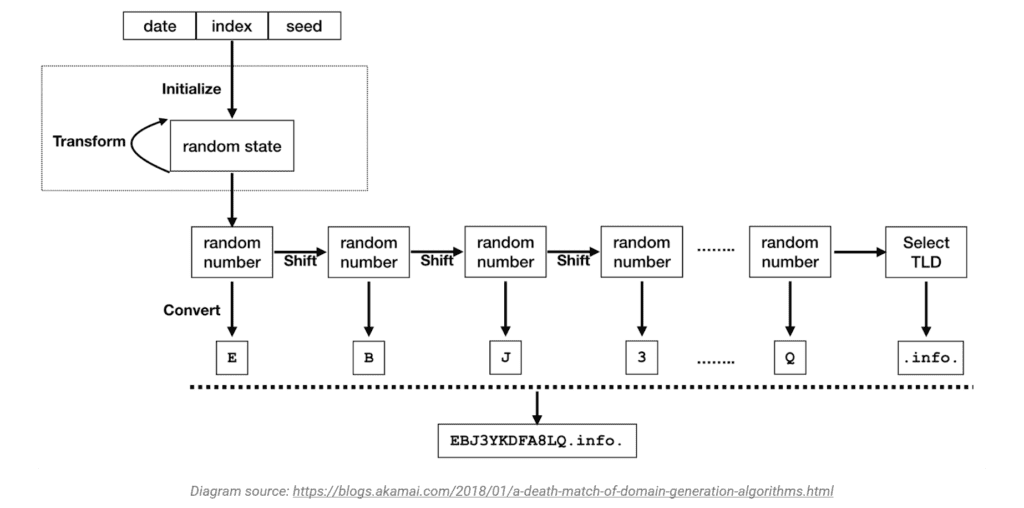

Pseudo-Satunnaisgeneraattori (PRNG). PRNG on DGA: n yleisin ja yleisin menetelmä. PRNG käyttää determinististä random seed Generatoria luodakseen domain-sekvenssejä, jotka ovat ennustettavissa sekä hyökkääjälle että haittaohjelmalle. Usein, PRNGs käyttää järjestelmän päivämäärä ja kellonaika siemen.

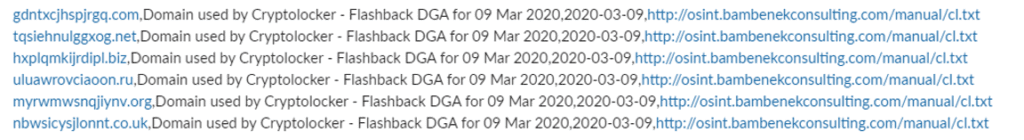

Hahmopohjainen DGAs. Tämä tyyppi on yksinkertaisin ja käyttää satunnainen siemen valita aakkoset tai numerot luoda verkkotunnuksia. Koska nämä ovat alkeellisimpia, ne ovat myös helpoimpia havaita. Alla oleva kuva kuvaa, miltä hahmopohjainen DGAs näyttää.

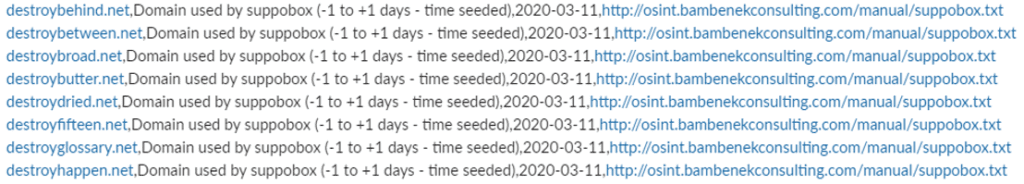

Sanakirjapohjainen DGAs. Tämä tyyppi käyttää sanakirjapohjaisia sanoja ja satunnaisesti yhdistää ne tuottaa verkkotunnuksia satunnainen, ei-ihmisen luettavissa katsoa-merkitys, nämä verkkotunnukset ovat haastavampia AI / ML järjestelmien havaita, koska ne voivat läheisesti muistuttaa oikeutettuja verkkotunnuksia. Alla olevassa kuvassa on esimerkiksi Näyte haittaohjelmaperhe Suppoboxin käyttämästä Sanakirjapohjaisesta DGAs: sta.

Törmäyskaasu. Tällä tyypillä on voimakkaita törmäyksiä muihin DGAs: iin sekä laillisiin verkkotunnuksiin. High-collision DGA luo tuhansia mahdollisia satunnaisia verkkotunnuksia, jotka esittävät ytimenä 6-15 merkkiä pariksi yhteisiä ylätason verkkotunnuksia (TLD), kuten .net, .org,. info, jne. Näiden DGAs: ien rakenne lisää todennäköisyyttä, että ne törmäävät laillisiin verkkotunnuksiin.

Malware Attack Prevention

DGAs fuel-haittaohjelmahyökkäykset, joten paras puolustus on varhainen ja jatkuva havaitseminen. Uhkatiedon ja haitallisen havaitsemisen näkökulmasta dgas: n vapauttaminen on jatkuva prosessi, joka hyödyntää kehittyneitä tekoäly-ja Koneoppimistekniikoita kouluttaakseen kehittyneitä algoritmeja, jotka voivat havaita DGA: n luomisen kuvioita. Kuitenkin, kun nämä kuviot voidaan havaita, uhkan toimijat palaavat töihin ja retool omia algoritmeja uudelleen, välttää havaitseminen.

lähestyessämme loppukesää Zvelon Kyberuhkatiedusteluryhmä ennakoi uutta dgas-kierrettä lukuisten haittaohjelmakampanjoiden käynnistämiseksi. Ja odotetusti tämä myös kärjistyy, kun Yhdysvalloissa alkaa mahdollisesti riitaisa vaalisykli. Kyberturvallisuus edellyttää aina, että käyttäjillä on korkeampi tietoisuus. Tätä varten alla on muutamia vinkkejä, jotka voivat varoittaa käyttäjiä mahdollisista DGA-ruokkivat haittaohjelmien hyökkäyksistä.

tiedä, mitä etsiä

- verkkotunnuksia, jotka esiintyvät sattumanvaraisena merkkijonona, jossa ei ole järkeä, tai mikä vaikuttaa päiväykseltä ja ajalta.

- epäilyttävät linkit, jotka ohjaavat laillisille sivustoille, kuten Googlelle. C2-palvelimet saattavat usein vaatia erityisiä otsikoita tai pyyntöjä haitallisen hyötykuorman viestimiseksi. Kun näitä erityisiä pyyntöjä ei ole, käyttäjä ohjataan Googlen kaltaiselle sivustolle.

Mitä Käyttäjät Voivat Tehdä?

- ilmoita epäilyttävistä verkkotunnuksista tietoturvaryhmällesi tai IT-osastollesi.

- älä avaa yllättäviä liitteitä, etenkään tuntemattomista lähteistä tulleita.

- älä klikkaa linkkejä odottamattomista tai tuntemattomista lähteistä.

- älä ota makroja käyttöön liiteasiakirjoissa vahvistamatta, että voit tehdä sen turvallisesti lähettäjältä ja IT-osastoltasi.

- Suorita tietoturvaohjelmistoja, jotka voivat auttaa estämään haittaohjelmahyökkäyksiä.