Tempo di lettura stimato: 4 minuti

Nell’ultimo decennio, gli algoritmi di generazione del dominio (DGA) sono diventati uno strumento popolare per gli attori delle minacce per fornire malware in quanto è diventata una tecnica difficile per i difensori per contrastare gli attacchi. Mentre questi DGA diventano più sofisticati e sempre più difficili da rilevare, il team di Cyber Threat Intelligence di zvelo raccomanda una maggiore consapevolezza, poiché prevedono che questo sia un metodo di attacco di primo piano dietro a quello che sarà sicuramente un volume di attacchi alle stelle mentre gli Stati Uniti si dirigono verso un ciclo elettorale presidenziale.

Cosa sono gli algoritmi di generazione del dominio (DGA)?

Tradizionalmente, il malware utilizzato per avere hard-coded nomi di dominio o indirizzi IP per connettersi direttamente con il comando e controllo (C&C o C2) server. Al contrario, i DGA utilizzano algoritmi per generare periodicamente un gran numero di nomi di dominio che funzionano come punti di incontro per i server di comando e controllo malware (MITRE ATT&CK T1568.002). Poiché l’attaccante deve solo registrare una delle migliaia di domini che il DGA produce per fornire il servizio C2, tutti gli altri domini servono come distrazione per inondare il flusso DNS con richieste di domini DGA — rendendo facile per gli aggressori nascondere e proteggere il server C&C che verrà utilizzato per eseguire l’attacco.

Tipi di DGA

Come sempre, gli attori delle minacce continuano ad aumentare il loro livello di sofisticazione per rimanere un passo avanti rispetto all’individuazione. Il desiderio di eludere il rilevamento ha portato gli aggressori a sviluppare una diversa varietà di DGA, molti dei quali evidenziamo di seguito.

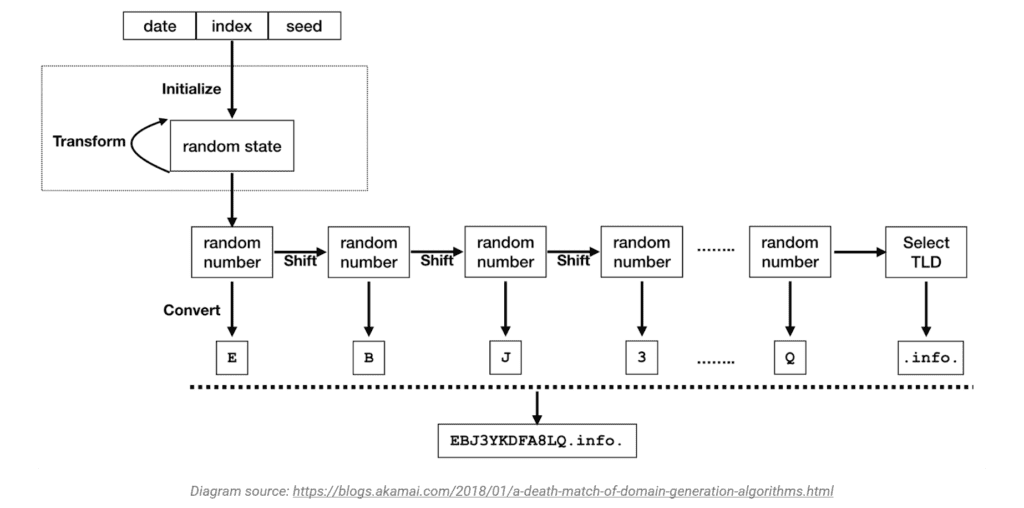

Generatore pseudo-casuale (PRNG). Il PRNG è la metodologia più comune e generale per un DGA. Il PRNG utilizza un generatore di seme casuale deterministico per creare sequenze di dominio che sono prevedibili sia per l’attaccante, e il malware. Frequentemente, i PRNG useranno la data e l’ora del sistema come seme.

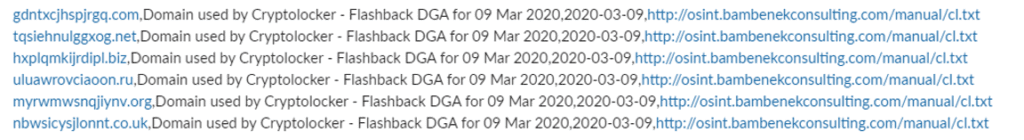

DGA basate su caratteri. Questo tipo è il più semplice e utilizza un seme casuale per selezionare l’alfabeto o numeri per generare nomi di dominio. Poiché questi sono i più primitivi, sono anche i più facili da rilevare. L’immagine qui sotto rappresenta l’aspetto dei DGA basati sui caratteri.

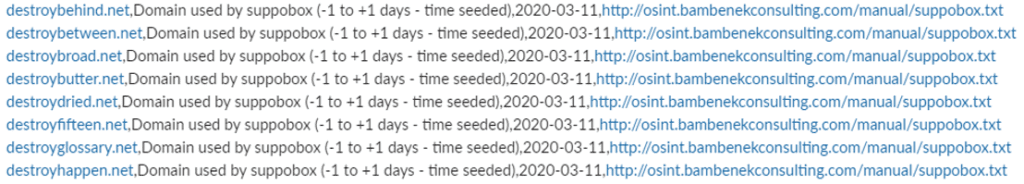

DGA dizionario-based. Questo tipo utilizza parole basate sul dizionario e le combina in modo casuale per generare domini con un aspetto leggibile casuale e non umano-il che significa che questi domini sono più difficili da rilevare per i sistemi AI/ML in quanto potrebbero assomigliare a domini legittimi. Ad esempio, l’immagine qui sotto mostra un esempio di DGA dizionario-based, utilizzato dalla famiglia di malware Suppobox.

DGA ad alta collisione. Questo tipo ha forti collisioni con altri DGA, così come i nomi di dominio legittimi. Il DGA ad alta collisione genera migliaia di possibili domini casuali che si presentano come un nucleo di 6-15 caratteri abbinati a domini di primo livello comuni (TLD) come .net,. org,. info, ecc. La struttura di questi DGA aumenta la probabilità che si scontrino con domini legittimi.

Malware Attack Prevention

DGAs carburante attacchi malware, quindi la migliore difesa è il rilevamento precoce e continuo. Dal punto di vista della threat intelligence e del rilevamento dannoso, la ricerca delle DGA è un processo continuo che sfrutta tecniche avanzate di intelligenza artificiale e apprendimento automatico per addestrare algoritmi sofisticati in grado di rilevare i modelli di creazione di DGA. Tuttavia, non appena questi modelli possono essere rilevati, gli attori delle minacce tornare al lavoro e riorganizzare i propri algoritmi per ancora una volta, eludere il rilevamento.

Mentre ci avviciniamo alla fine dell’estate, il team di Cyber Threat Intelligence di zvelo anticipa un nuovo ciclo di DGA per lanciare una moltitudine di campagne malware. E, prevedibilmente, questo aumenterà anche quando gli Stati Uniti entreranno in un ciclo elettorale potenzialmente controverso. Cybersecurity richiede sempre che gli utenti possiedono un livello elevato di consapevolezza. A tal fine, di seguito sono riportati alcuni suggerimenti che possono avvisare gli utenti di potenziali attacchi malware alimentati da DGA.

Sapere cosa cercare

- Domini che appaiono come una stringa casuale di caratteri che non hanno senso, o quello che sembra essere una data e un’ora.

- Link sospetti che reindirizzano a siti legittimi come Google. I server C2 possono spesso richiedere intestazioni o richieste specifiche per comunicare un payload dannoso. Quando tali richieste specifiche non sono presenti, un utente verrà reindirizzato a un sito come Google.

Cosa possono fare gli utenti?

- Segnala domini sospetti al team di sicurezza o al reparto IT.

- Non aprire allegati imprevisti, specialmente quelli provenienti da fonti sconosciute.

- Non fare clic su collegamenti da fonti inaspettate o sconosciute.

- Non abilitare le macro sui documenti allegati senza confermare che è possibile farlo in modo sicuro dal mittente e dal reparto IT.

- Esegui un software di sicurezza che può aiutare a prevenire attacchi malware.