예상 읽기 시간:4 분

이 방어자가 공격에 대응하기 어려운 기술이되었다으로 지난 10 년 동안,도메인 생성 알고리즘은 악성 코드를 제공하는 위협 행위자에 대한 인기있는 도구가되었다. 지벨로의 사이버 위협 인텔리전스 팀은 이러한 공격 방식이 미국이 대통령 선거 주기로 향할 때 치솟는 공격 방식이라고 예상하고 있기 때문에 더욱 정교해지고 탐지하기가 점점 어려워짐에 따라 인지도가 높아질 것을 권고하고 있다.

도메인 생성 알고리즘이란?

일반적으로 맬웨어는 명령 및 제어 서버와 직접 연결하기 위해 하드 코딩된 도메인 이름 또는 아이피 주소를 사용하는 데 사용되었습니다. 반면,디 가스는 알고리즘을 사용하여 맬웨어 명령 및 제어 서버의 랑데부 지점으로 작동하는 많은 도메인 이름을 주기적으로 생성합니다. 기 때문에 공격자 등록을 해야 하는 수천 개의 도메인 DGA 생산을 제공하 C2 서비스,모든 다른 도메인 역할을 주의 산만을 홍수 DNS 스트림에 대한 요청과 DGA 도메인 쉽게 만들기 위한 공격자를 숨기고 보호합 C&C 서버가 사용할을 수행하는 공격합니다.

항상 그렇듯이,위협 행위자들은 탐지보다 한 발 앞서 있기 위해 정교한 수준을 계속 높이고 있습니다. 탐지를 회피하려는 욕구로 인해 공격자들은 다양한 종류의 디가스를 개발하게 되었으며,그 중 몇 가지는 아래에서 설명합니다.

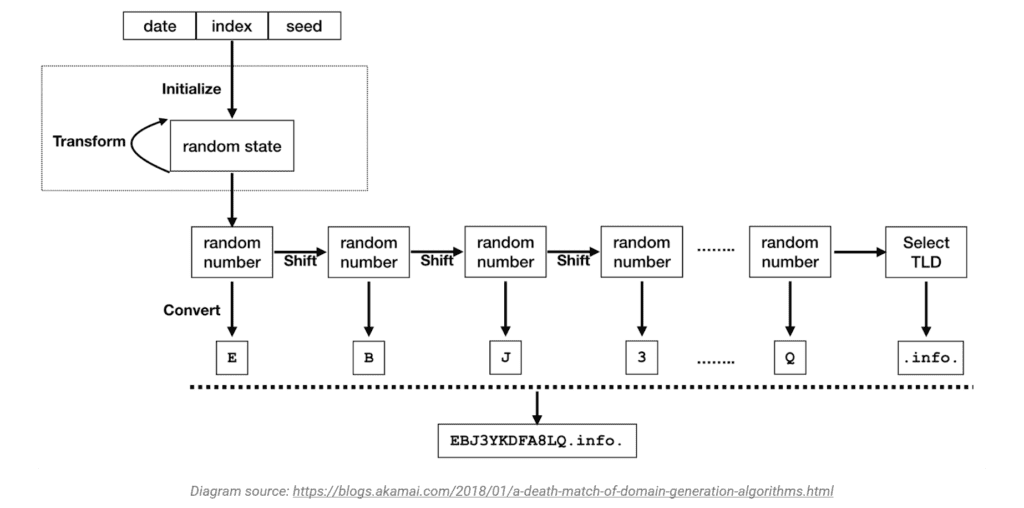

의사 랜덤 생성기. 이 방법론 중 가장 일반적인 방법은 다음과 같습니다. 공격자와 맬웨어 모두에 대해 예측 가능한 도메인 시퀀스를 만듭니다. 시스템 날짜 및 시간을 시드로 사용합니다.

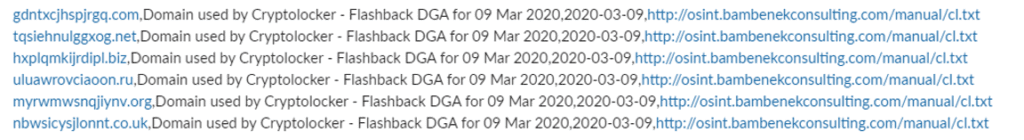

문자 기반 가스. 이 유형은 가장 간단하며 임의의 시드를 사용하여 도메인 이름을 생성 할 알파벳 또는 숫자를 선택합니다. 이것들은 가장 원시적이기 때문에,그들은 또한 가장 쉽게 감지 할 수 있습니다. 아래 이미지는 캐릭터 기반 디가스의 모습을 나타냅니다.

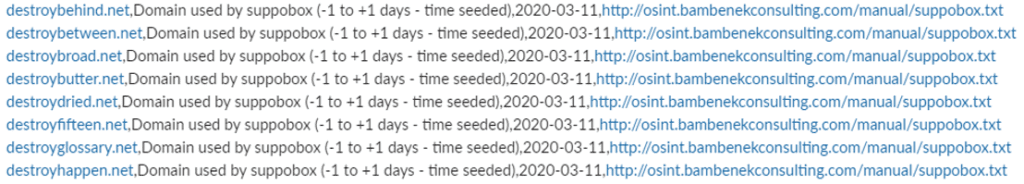

사전 기반 디 가스. 이 유형은 사전 기반의 단어를 사용하고 무작위로 무작위,인간이 아닌 읽을 수있는 모양과 도메인을 생성하기 위해 그들을 결합-의미,이 도메인은 밀접하게 합법적 인 도메인과 유사 할 수 있으므로 인공 지능/기계 학습 시스템이 감지하는 것이 더 도전이다. 예를 들어,아래 이미지는 사전 기반 디가스의 샘플을 보여 줍니다.

높은 충돌 가스. 이 유형은 다른 디 가스와 강한 충돌을 가지고,뿐만 아니라 합법적 인 도메인 이름 등. 이 라이브러리는 그러한 문제를 표준화된 프로그래밍 인터페이스를 제공함으로써 해결합니다. 이러한 가스의 구조는 합법적 인 도메인과 충돌 할 가능성을 증가시킵니다.

멀웨어 공격 방지

멀웨어 공격에 연료를 공급하므로 최선의 방어는 조기 및 지속적인 탐지입니다. 위협 인텔리전스 및 악의적인 탐지 관점에서 볼 때,디가스를 탐지하는 것은 고급 인공지능 및 기계 학습 기술을 활용하여 디가 생성 패턴을 탐지할 수 있는 정교한 알고리즘을 훈련하는 지속적인 프로세스입니다. 그러나 이러한 패턴이 감지되는 즉시 위협 행위자는 다시 작동하여 자신의 알고리즘을 다시 재정비하여 탐지를 회피합니다.

여름이 끝날 무렵 즈벨로의 사이버 위협 인텔리전스 팀은 디가스의 새로운 사이클이 수많은 맬웨어 캠페인을 시작할 것으로 예상하고 있습니다. 그리고 예상대로,이것은 또한 미국이 잠재적으로 논쟁적인 선거주기에 접어 들면서 확대 될 것입니다. 사이버 보안은 항상 사용자가 높은 수준의 인식을 갖도록 요구합니다. 이를 위해,다음은 잠재적 인 악성 코드 공격에 사용자에게 경고 할 수있는 몇 가지 팁입니다.

- 의미가 없는 임의의 문자열로 나타나는 도메인 또는 날짜 및 시간으로 표시되는 도메인을 찾습니다.

- 구글과 같은 합법적 인 사이트로 리디렉션 의심스러운 링크. 종종 악성 페이로드를 전달하기 위해 특정 헤더 또는 요청이 필요할 수 있습니다. 이러한 특정 요청이 존재하지 않는 경우,사용자는 구글과 같은 사이트로 리디렉션됩니다.

사용자는 무엇을 할 수 있습니까?

- 의심스러운 도메인을 보안 팀이나 보안 부서에 보고합니다.

- 예기치 않은 첨부 파일,특히 알 수없는 출처의 첨부 파일을 열지 마십시오.

- 예기치 않은 출처 또는 알 수없는 출처의 링크를 클릭하지 마십시오.

- 첨부된 문서에서 매크로를 사용하도록 설정하지 마십시오.

- 맬웨어 공격을 방지할 수 있는 보안 소프트웨어를 실행합니다.