Geschatte leestijd: 4 minuten

de afgelopen tien jaar, Domein Generatie Algoritmes (DGAs) zijn uitgegroeid tot een populaire tool voor dreigingen te leveren malware als het een moeilijke techniek voor verdedigers om te counter-aanvallen. Als deze DGA ’s steeds geavanceerder en steeds moeilijker te detecteren, Zvelo’ s Cyber Threat Intelligence Team is het aanbevelen van verhoogd bewustzijn, als ze verwachten dat dit een prominente aanval methode achter wat is zeker een torenhoge volume van aanvallen als de VS hoofden in een presidentiële verkiezingscyclus.

Wat zijn Domeingeneratiealgoritmen (DGA ‘ s)?

traditioneel hadden malware hardgecodeerde domeinnamen of IP-adressen om rechtstreeks verbinding te maken met de Command and Control (C&C of C2) server. DGAs daarentegen gebruikt algoritmen om periodiek een groot aantal domeinnamen te genereren die fungeren als ontmoetingspunt voor malware command and control servers (MITRE ATT&CK T1568.002). Omdat de aanvaller slechts één van de duizenden domeinen hoeft te registreren die de DGA produceert om de C2 — service te leveren, dienen alle andere domeinen als afleiding om de DNS-stream te overspoelen met aanvragen voor DGA-domeinen-waardoor het voor de aanvallers gemakkelijk is om de C&C-server te verbergen en te beschermen die zal worden gebruikt om de aanval uit te voeren.

soorten DGA ‘ s

zoals altijd blijven dreigingsactoren hun niveau van verfijning verhogen om een stap voor te blijven op detectie. De wens om detectie te ontwijken heeft ertoe geleid dat aanvallers een andere variëteit aan DGA ‘ s hebben ontwikkeld, waarvan we er hieronder een aantal onder de aandacht brengen.

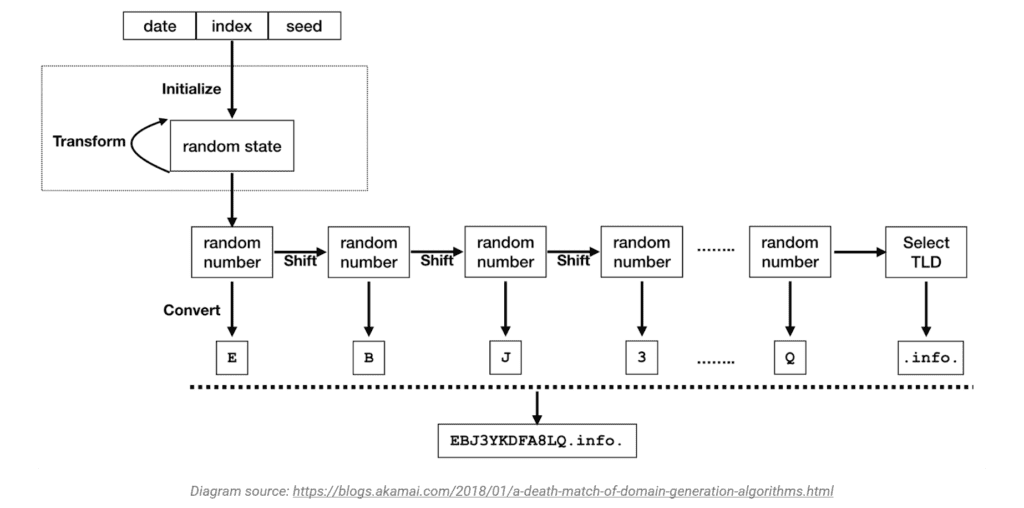

Pseudo-Random Generator (PRNG). De PRNG is de meest voorkomende en algemene methodologie voor een DGA. De PRNG gebruikt een deterministische random seed generator om domeinsequenties te creëren die voorspelbaar zijn voor zowel de aanvaller als de malware. Vaak gebruikt PRNGs systeemdatum en-tijd als zaad.

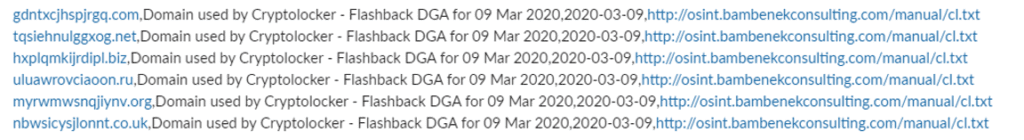

Op Tekens Gebaseerde Dga ‘ S. Dit type is het meest eenvoudig en maakt gebruik van een willekeurige zaad om het alfabet of nummers te selecteren om domeinnamen te genereren. Omdat deze de meest primitieve zijn, zijn ze ook het makkelijkst te detecteren. De afbeelding hieronder geeft aan hoe de DGA ‘ s op basis van tekens eruit zien.

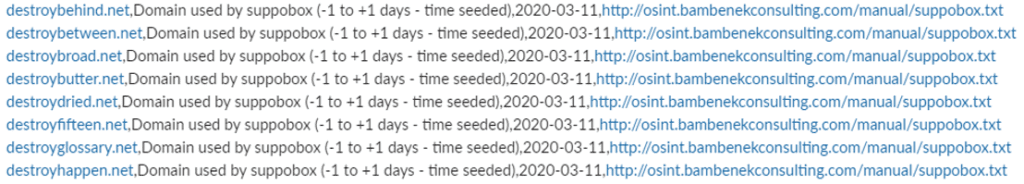

Dictionary-Based DGAs. Dit type maakt gebruik van woordenboek gebaseerde woorden en willekeurig combineert ze om domeinen te genereren met een willekeurige, niet-menselijk leesbare look-wat betekent dat deze domeinen zijn meer uitdagend voor AI / ML systemen te detecteren als ze kunnen lijken op legitieme domeinen. Bijvoorbeeld, de afbeelding hieronder toont een voorbeeld van woordenboek-gebaseerde DGAs, gebruikt door de malware familie Suppobox.

High-Collision DGAs. Dit type heeft sterke botsingen met andere DGA ‘ s, evenals legitieme domeinnamen. De high-collision DGA genereert duizenden mogelijke willekeurige domeinen die aanwezig zijn als een kern van 6-15 karakters gecombineerd met gemeenschappelijke Top Level Domains (TLD ‘ s) zoals .net,. org,. info, enz. De structuur van deze DGA ‘ s verhoogt de kans dat ze zullen botsen met legitieme domeinen.

preventie van Malware-aanvallen

DGAs brandstof malware-aanvallen, dus de beste verdediging is vroegtijdige en voortdurende detectie. Vanuit het perspectief van threat intelligence en malicious detection is het ferreteren van de DGAs een continu proces dat gebruik maakt van geavanceerde AI-en Machine Learning-technieken om geavanceerde algoritmen te trainen die patronen van DGA-creatie kunnen detecteren. Echter, zodra deze patronen kunnen worden gedetecteerd, de bedreiging acteurs weer aan het werk en hertool hun eigen algoritmen om opnieuw, detectie te ontwijken. Aan het einde van de zomer verwacht het Cyber Threat Intelligence-Team van zvelo een nieuwe cyclus van DGA ‘ s om een veelheid aan malware-campagnes te lanceren. En naar verwachting zal dit ook escaleren als de VS in een potentieel omstreden verkiezingscyclus terechtkomt. Cybersecurity vereist altijd dat gebruikers een verhoogd niveau van bewustzijn hebben. Daartoe, hieronder zijn een paar tips die gebruikers kunnen waarschuwen voor potentiële DGA-fueled malware-aanvallen.

weet wat u moet zoeken naar

- domeinen die verschijnen als een willekeurige tekenreeks die geen zin heeft, of wat een datum en tijd lijkt te zijn.

- verdachte links die omleiden naar legitieme sites zoals google. C2 servers kunnen vaak specifieke headers of verzoeken om een kwaadaardige lading te communiceren. Wanneer deze specifieke verzoeken niet aanwezig zijn, wordt een gebruiker doorgestuurd naar een site als google.

Wat Kunnen Gebruikers Doen?

- meld verdachte domeinen aan uw beveiligingsteam of IT-afdeling.

- open geen onverwachte bijlagen, vooral niet die van onbekende bronnen.

- klik niet op links uit onverwachte of onbekende bronnen.

- schakel geen macro ‘ s in op bijgevoegde documenten zonder te bevestigen dat u dit veilig kunt doen vanuit de afzender en uw IT-afdeling.

- beveiligingssoftware uitvoeren die malware-aanvallen kan helpen voorkomen.