timp estimat de citire: 4 minute

în ultimul deceniu, algoritmii de generare a domeniilor (DGA) au devenit un instrument popular pentru actorii amenințărilor de a livra malware, deoarece a devenit o tehnică dificilă pentru apărători de a contracara atacurile. Pe măsură ce aceste DGA-uri devin din ce în ce mai sofisticate și din ce în ce mai greu de detectat, echipa de informații despre amenințările cibernetice a zvelo recomandă o conștientizare sporită, deoarece anticipează că aceasta este o metodă de atac proeminentă în spatele a ceea ce este sigur că va fi un volum de atacuri în creștere, pe măsură ce SUA se îndreaptă spre un ciclu electoral prezidențial.

ce sunt algoritmii de generare a domeniului (DGA)?

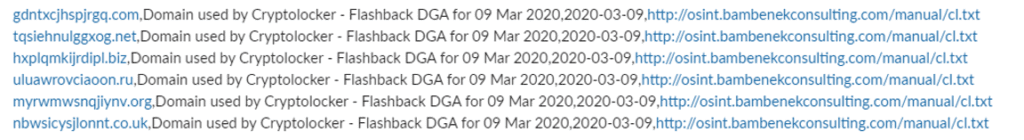

în mod tradițional, malware-ul obișnuia să aibă nume de domenii sau adrese IP greu codificate pentru a se conecta direct cu serverul de comandă și Control (C& C sau C2). În schimb, DGA-urile folosesc algoritmi pentru a genera periodic un număr mare de nume de domenii care funcționează ca puncte de întâlnire pentru serverele de comandă și control malware (MITRE ATT&CK T1568.002). Deoarece atacatorul trebuie doar să înregistreze unul dintre miile de domenii pe care DGA le produce pentru a furniza serviciul C2, toate celelalte domenii servesc ca o distragere a atenției pentru a inunda fluxul DNS cu cereri de domenii DGA — facilitând atacatorilor să ascundă și să protejeze serverul c&C care va fi folosit pentru a efectua atacul.

tipuri de DGA

ca întotdeauna, actorii amenințărilor continuă să-și sporească nivelul de sofisticare pentru a rămâne cu un pas înaintea detectării. Dorința de a se sustrage detectării i-a determinat pe atacatori să dezvolte o varietate diferită de DGA-uri, dintre care mai multe evidențiem mai jos.

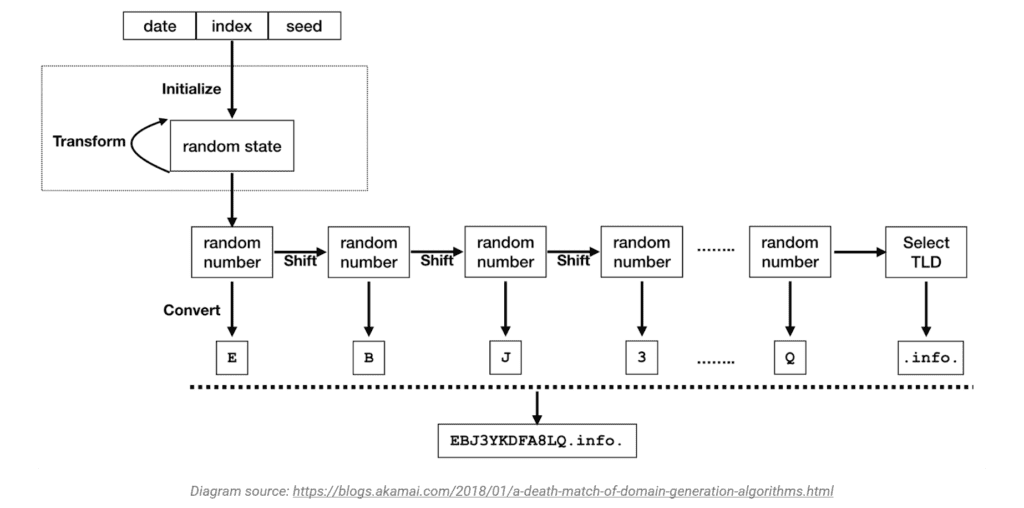

Generator Pseudo-aleatoriu (PRNG). PRNG este cea mai comună și generală metodologie pentru un DGA. PRNG folosește un generator de semințe aleatorii deterministe pentru a crea secvențe de domeniu care sunt previzibile atât pentru atacator, cât și pentru malware. Frecvent, prng-urile vor folosi data și ora sistemului ca sămânță.

DGA Bazate Pe Caractere. Acest tip este cel mai simplu și folosește o sămânță aleatorie pentru a selecta alfabetul sau numerele pentru a genera nume de domenii. Deoarece acestea sunt cele mai primitive, ele sunt și cele mai ușor de detectat. Imaginea de mai jos reprezintă cum arată DGA-urile bazate pe personaje.

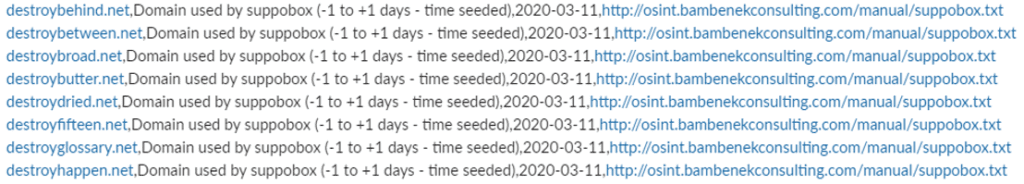

DGA Bazate Pe Dicționar. Acest tip folosește cuvinte bazate pe dicționar și le combină aleatoriu pentru a genera domenii cu un aspect aleatoriu, care nu poate fi citit de om-adică, aceste domenii sunt mai dificile pentru sistemele AI/ML de detectat, deoarece pot semăna foarte mult cu domeniile legitime. De exemplu, imaginea de mai jos prezintă un eșantion de DGA-uri bazate pe dicționar, utilizate de familia malware Suppobox.

DGA De Mare Coliziune. Acest tip are coliziuni puternice cu alte DGA-uri, precum și nume de domenii legitime. DGA de mare coliziune generează mii de posibile domenii aleatoare care prezintă ca un nucleu de 6-15 caractere asociat cu domenii comune de nivel superior (TLD), cum ar fi .net, .org,. info, etc. Structura acestor DGA crește probabilitatea ca acestea să se ciocnească cu domenii legitime.

Prevenirea atacurilor Malware

atacurile malware de combustibil DGAs, astfel încât cea mai bună apărare este detectarea timpurie și în curs de desfășurare. Din perspectiva inteligenței amenințărilor și a detectării rău intenționate, ferretarea DGA este un proces continuu care utilizează tehnici avansate de AI și de învățare automată pentru a instrui algoritmi sofisticați care pot detecta modele de creare a DGA. Cu toate acestea, de îndată ce aceste tipare pot fi detectate, actorii amenințării se întorc la muncă și își reorientează propriii algoritmi pentru a se sustrage din nou detectării.

pe măsură ce ne apropiem de sfârșitul verii, echipa zvelo de informații privind amenințările cibernetice anticipează un nou ciclu de DGA pentru a lansa o multitudine de campanii malware. Și, de așteptat, acest lucru va escalada, de asemenea, pe măsură ce SUA intră într-un ciclu electoral potențial controversat. Securitatea cibernetică necesită întotdeauna ca utilizatorii să posede un nivel sporit de conștientizare. În acest scop, mai jos sunt câteva sfaturi care pot alerta utilizatorii cu privire la potențialele atacuri malware alimentate de DGA.

știți ce să căutați

- domenii care apar ca un șir aleatoriu de caractere care nu au sens sau ceea ce pare a fi o dată și o oră.

- link-uri suspecte care redirecționează către site-uri legitime precum google. Serverele C2 pot necesita adesea anteturi sau solicitări specifice pentru a comunica o sarcină utilă rău intenționată. Când aceste solicitări specifice nu sunt prezente, un utilizator va fi redirecționat către un site precum google.

Ce Pot Face Utilizatorii?

- raportați domenii suspecte echipei dvs. de securitate sau departamentului IT.

- nu deschideți atașamente neașteptate, în special cele din surse necunoscute.

- nu faceți clic pe link-uri din surse neașteptate sau necunoscute.

- nu activați macrocomenzile pe documentele atașate fără a confirma că puteți face acest lucru în siguranță de la expeditor și departamentul IT.

- rulați software de securitate care poate ajuta la prevenirea atacurilor malware.